[Объяснение] Белая шляпа против черной шляпы — в чем разница

Ob Asnenie Belaa Slapa Protiv Cernoj Slapy V Cem Raznica

Сталкиваясь со всевозможными хакерскими каналами, люди всегда не знают, что делать. Например, знаете ли вы что-нибудь о White Hat и Black Hat? Это не украшения для одежды, а информационные технологии. Для получения дополнительной информации см. статью о Белой шляпе против Черной шляпы на Веб-сайт МиниИнструмента раскроет это.

Прежде всего, будь то белая шляпа или черная шляпа, они оба используются для классификации хакеров, что вдохновлено ранними западными фильмами, где героев можно было узнать по белым шляпам, которые они носили, а злодеев по их черным шляпам.

Таким образом, вы можете легко сказать, что не все хакеры считаются злонамеренными врагами. Основная категория хакеров подразделяется на три типа — хакеры White Hat, хакеры Black Hat и хакеры Grey Hat, от которых вы также можете различать их мотивы — этичные хакеры, злонамеренные хакеры и не злонамеренные, но не всегда этичные хакеры.

Поэтому, чтобы разобраться в разнице между White Hat и Black Hat, можно начать с их определений и принципов работы.

Что такое белая шляпа?

Кибер-термин — «белый хакер» относится к программисту, который занимает позицию хакера и атакует свою собственную систему, чтобы проверить наличие уязвимостей в системе безопасности. Они делают это так же, как хакеры (обычно называемые хакерами Black Hat) используют для предотвращения атак, но они делают это для обеспечения безопасности.

Обычно они обладают высококвалифицированным опытом и профессиональными знаниями для поиска уязвимостей в системе, но в отличие от хакера Black Hat, они уполномочены или сертифицированы для взлома организационных сетей и компьютерных систем, чтобы можно было выявить слабые места в системах безопасности, и они могут чтобы найти способ защитить их от внешних атак и утечек данных.

Многие предприятия и правительства умирают за то, чтобы эти профессионалы укрепляли свои оборонительные стены. Эти белые хакеры часто получают высокую зарплату, и они также могут работать в личных интересах.

Что такое черная шляпа?

Хакеры Black Hat часто используют свои навыки для кражи чужих ресурсов в сети или взлома программного обеспечения, за которое взимается плата. Хотя, по их мнению, это связано с технологией, такое поведение часто нарушает порядок всего рынка или приводит к утечке конфиденциальности других.

Они могут взламывать системы, красть информацию, манипулировать данными и нарушать безопасность, а их атаки могут варьироваться от простого распространения вредоносного ПО до использования сложных уязвимостей и кражи данных.

Белая шляпа против черной шляпы

Белая шляпа против намерений черной шляпы

Их мотивы - самая большая разница между хакерами White Hat и хакерами Black Hat.

Как мы упоминали ранее, чтобы лучше идентифицировать ваших врагов и партнеров, хакеры были разделены на этических хакеров и злонамеренных хакеров, что означает, что некоторые из них совершают системные атаки по уважительным и уважительным причинам, а некоторые — из финансовой выгоды, политических интересов или злонамеренной мести. .

В противном случае, даже если они используют одни и те же каналы для проведения атаки, до тех пор, пока действие одобрено атакуемым, злоумышленник может выглядеть законным и этичным.

Этический взлом принят общественным признанием, известным как «защитники информационной безопасности», «хранители» мира Интернета и незаменимая основа контекста «Интернет +»; Взлом Black Hat относится к незаконным действиям из-за нарушения социальных правил.

Белая шляпа против методов черной шляпы

Хотя хакеры White Hat и хакеры Black Hat стремятся атаковать системы и находить слабые места в системе безопасности, методы и методы различаются.

Взлом белой шляпы

1. Социальная инженерия

Социальная инженерия заключается в том, чтобы обманом и манипулированием заставить жертв делать то, чего они не должны, например, осуществлять банковские переводы, делиться учетными данными для входа и так далее.

2. Тестирование на проникновение

Тестирование на проникновение направлено на выявление уязвимостей и слабых мест в защите и конечных точках организации, чтобы их можно было исправить.

3. Разведка и исследования

Это включает в себя исследование организации для поиска уязвимостей в физической и ИТ-инфраструктуре. Цель состоит в том, чтобы получить достаточно информации, чтобы определить способы законного обхода средств контроля и механизмов безопасности, ничего не ломая и не уничтожая.

4. Программирование

Белые хакеры создают приманки в качестве приманок, которые заманивают киберпреступников, чтобы отвлечь их и получить ценную информацию о злоумышленниках.

5. Используйте различные цифровые и физические инструменты

Они могут устанавливать ботов и другое вредоносное ПО и получать доступ к сети или серверам.

Взлом черной шляпы

Методы черных хакеров постоянно развиваются, но основные методы атаки не изменятся слишком сильно. Вот список методов взлома, с которыми вы можете столкнуться.

1. Фишинговые атаки

Фишинг — это тип кибератаки, во время которой злоумышленники отправляют сообщения, выдавая себя за доверенное лицо или организацию.

2. DDoS-атаки

DDoS-атака — это попытка вывести из строя онлайн-сервис, заполнив его искусственно сгенерированным трафиком. Подробнее о DDoS-атаках читайте в этой статье: Что такое DDoS-атака? Как предотвратить DDoS-атаку .

3. Троянский вирус

Троянский вирус — это тип вредоносного ПО, которое скрывает свое истинное содержание, замаскированное под бесплатное программное обеспечение, видео или музыку, или выглядит как законная реклама, чтобы обмануть пользователя, заставив его думать, что это безвредный файл.

4. Некоторые из других популярных методов включают в себя:

- Логические бомбы

- Кейлоггинг

- Программы-вымогатели

- Поддельный W.A.P.

- Грубая сила

- Переключить атаки

- Кража файлов cookie

- Атака-приманка

Принципы работы White Hat против Black Hat

Помимо их рабочих мотивов и методов, вы можете отличить их по принципам работы.

Белые хакеры

У хакеров White Hat есть пять этапов:

Этап 1: Отпечатки

Футпринтинг — это метод сбора как можно большего количества информации о целевой компьютерной системе, инфраструктуре и сети для определения возможностей проникновения в них. Это один из самых эффективных методов выявления уязвимостей.

Этап 2: Сканирование

Собрав необходимую информацию, хакеры начнут получать доступ к сети и собирать информацию, такую как учетные записи пользователей, учетные данные и IP-адреса.

Этап 3: Получение доступа

На этом этапе злоумышленник проникает в систему/сеть, используя различные инструменты или методы. После входа в систему он должен повысить свои привилегии до уровня администратора, чтобы он мог установить нужное ему приложение или изменить данные или скрыть данные.

Этап 4: Поддержание доступа

Это процесс, когда хакер уже получил доступ к системе. Получив доступ, хакер устанавливает некоторые бэкдоры, чтобы войти в систему, когда ему понадобится доступ к этой принадлежащей ему системе в будущем.

Этап 5: Анализ

Анализ уязвимостей — это процедура проверки всех уязвимостей в системах, компьютерах и других инструментах экосистемы. Анализ уязвимостей помогает анализировать, распознавать и ранжировать уязвимости.

Это помогает с идентификацией и оценкой сведений об угрозах, позволяя нам сохранять решение для защиты от хакеров.

Хакеры в черной шляпе

- Создавайте и запускайте вредоносное ПО и DDoS-атаки, чтобы нарушить работу и вызвать общий хаос и разрушения.

- Создавайте фальшивые профили людей, которым вы доверяете, в социальных сетях, чтобы манипулировать вами и заставить раскрыть конфиденциальную или банковскую информацию.

- Похищайте пользовательские данные, проникая в дырявые базы данных.

- Распространяйте вредоносное ПО или обманывайте людей с помощью фишинговых атак.

- Постоянно ищите уязвимости, чтобы найти способы использовать их в личных целях.

- Установите шпионское ПО на устройства своих целей, чтобы шантажировать жертв.

Как защитить себя от хакеров Black Hat?

Не получайте доступ к личным или финансовым данным через общедоступный Wi-Fi

Самой большой угрозой безопасности бесплатного Wi-Fi является способность хакера расположиться между вами и точкой подключения. Таким образом, вместо того, чтобы напрямую разговаривать с точкой доступа, вы отправляете свою информацию хакеру, который затем передает ее.

Отключите функции, которые вам не нужны

Помимо вашего Wi-Fi, любая функция, которая может стать мостом между вами и хакерами, опасна, например, GPS, Bluetooth и некоторые приложения. Вы можете просто включить их только тогда, когда они вам нужны.

Выбирайте приложения с умом

Приложения — это распространенный канал для сокрытия вредоносных кодов. Чтобы этого не произошло, лучше скачивать и устанавливать программы с надежных сайтов, на случай, если по каким-то ссылкам вы найдете опасные вирусы и прикрепленные программы.

Кроме того, просто не забывайте регулярно обновлять свои приложения и своевременно удалять ненужные программы.

Используйте пароль, код блокировки или шифрование.

- Используйте авторитетный зашифрованный менеджер паролей.

- Убедитесь, что ваши пароли состоят не менее чем из восьми символов, в них используются как прописные, так и строчные буквы, а также цифры или другие символы.

- Используйте функцию шифрования хранилища.

- Установите тайм-аут экрана через пять минут или меньше.

Сделайте резервную копию ваших данных заранее

Изучив разницу между White Hat и Black Hat, вы получите общее представление о том, что они из себя представляют и как их отличить. Однако, даже несмотря на то, что изображение было показано и план предосторожности был раскрыт, каждая проигнорированная деталь может сделать вас незащищенной мишенью для хакеров.

Чтобы свести к минимуму ваши потери и предотвратить системные сбои или другие серьезные аварии, совершенные хакерами, подготовка плана резервного копирования всегда может быть вашим последним средством восстановления потерянных данных. MiniTool ShadowMaker посвятил себя этой области в течение многих лет и видит большие успехи и прорывы.

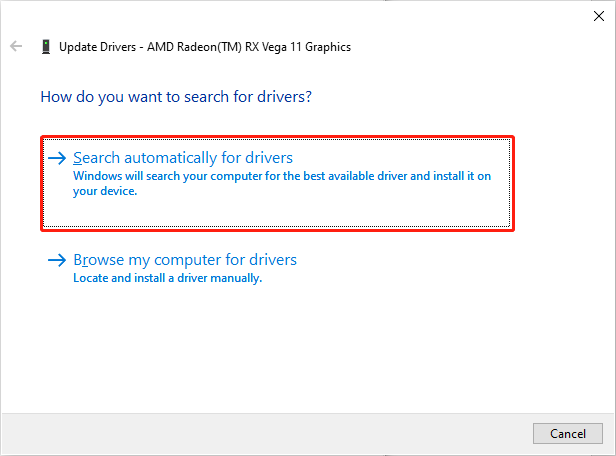

Для резервного копирования с помощью MiniTool ShadowMaker вам необходимо сначала загрузить и установить программу, после чего вы получите бесплатную пробную версию на 30 дней.

Шаг 1: Нажмите Сохранить пробную версию войти в программу и переключиться на Резервное копирование вкладка

Шаг 2: Нажмите на Источник разделе и во всплывающем окне вы можете выбрать содержимое резервной копии, включая систему, диск, раздел, папку и файл. По умолчанию система уже установлена в качестве источника резервного копирования.

Шаг 3: Зайдите в Назначения часть, где вы можете увидеть четыре варианта, содержащие Папка учетной записи администратора , Библиотеки , Компьютер , а также Общий . Затем выберите путь назначения. А затем нажмите ХОРОШО чтобы сохранить изменения.

Шаг 4: Нажмите на Резервное копирование сейчас возможность начать процесс немедленно или Резервное копирование позже возможность отложить резервное копирование. Отложенная задача резервного копирования находится на Управлять страница.

Кроме того, с MiniTool ShadowMaker вы можете синхронизировать свои файлы или клонировать диск. Услуги, которыми вы можете пользоваться, — это больше, чем резервное копирование. Одна из полезных функций – Универсальное восстановление — может помочь вам решить проблему несовместимости, если вы хотите восстановить систему на других компьютерах.

Нижняя линия:

В большинстве случаев трудно полностью предотвратить все события взлома, если вы подвергаетесь высокому риску раскрытия ваших важных и ценных данных извне, что довольно легко найти в этом подключенном к Интернету мире. В любом случае, некоторые методы могут помочь вам свести к минимуму потери, а план резервного копирования может быть вашим последним средством.

Если вы столкнулись с какими-либо проблемами при использовании MiniTool ShadowMaker, вы можете оставить сообщение в следующей зоне комментариев, и мы ответим вам как можно скорее. Если вам нужна помощь при использовании программного обеспечения MiniTool, вы можете связаться с нами через [электронная почта защищена] .

Белая шляпа против черной шляпы: часто задаваемые вопросы

Законны ли белые шляпы?Белые шляпы заслуживают уважения со стороны закона. Но «белые шляпы» также могут иметь юридическую уязвимость и уязвимость для судебных исков, даже когда они взламывают системы с добрыми намерениями, но делают это по существу без запроса или приглашения в контексте формального договорного обязательства принципала.

Какие 3 типа хакеров?В мире информационной безопасности есть три известных типа хакеров: черные шляпы, белые шляпы и серые шляпы. Эти цветные описания шапок родились, когда хакеры пытались выделиться и отделить хороших хакеров от плохих.

Платят ли хакерам в белой шляпе?Сертификат CEH не зависит от поставщика, и специалисты, сертифицированные CEH, пользуются большим спросом. По данным PayScale, средняя зарплата этичного хакера чуть выше 0000, а максимальный диапазон может достигать 0000.

Как черные хакеры зарабатывают деньги?Есть несколько способов заработать деньги в качестве черной шляпы. Некоторые из них наемные хакеры; в основном онлайн-наемники. Другие способы включают кражу информации о кредитных картах у жертв, продажу номеров в даркнете или использование машины жертвы для майнинга криптовалюты.

![Кросс-платформенное сохранение Borderlands 3: да или нет? Почему и как? [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/69/borderlands-3-cross-save.jpg)

![Решения для ошибки компиляции в скрытом модуле в Excel или Word [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/89/solutions-compile-error-hidden-module-excel.jpg)

![Как выполнить автономное обновление Xbox One? [Обновление 2021 года] [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/01/how-perform-an-xbox-one-offline-update.jpg)

![3 метода исправления BSOD SYSTEM PTE MISUSE в Windows [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/02/3-methods-fix-system-pte-misuse-bsod-windows.png)

![Как использовать голосовой набор в Google Документах [Полное руководство]](https://gov-civil-setubal.pt/img/movie-maker-tips/12/how-use-voice-typing-google-docs.png)

![[Графическое руководство] Исправлено: обнаружена недопустимая активность Elden Ring](https://gov-civil-setubal.pt/img/news/A5/graphical-guide-fix-elden-ring-inappropriate-activity-detected-1.png)

![[Решено] Кнопка «Показать скрытые файлы» не работает в Windows 10 - исправить [Советы по MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/56/show-hidden-files-button-not-working-windows-10-fix.jpg)