Решено! Что такое кибератака? Как предотвратить кибератаки?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Что такое кибератака? Чтобы ответить на этот вопрос, в этом посте будут показаны различные типы кибератак, чтобы проиллюстрировать их особенности и помочь вам их идентифицировать. Кроме того, в этом посте на Веб-сайт Миниинструмента , мы предоставим некоторые доступные методы предотвращения кибератак.Что такое кибератака?

Что такое кибератака? Кибератака — это общее описание серии кибердействий, в которых используются различные инструменты и методы для кражи, раскрытия, изменения или уничтожения данных. Конечно, со временем хакеры могут осуществлять в Интернете разного рода вредоносные операции с благими намерениями и вандализмом.

Хакеры исследовали различные методы проникновения в системы жертв. Иногда может развиться неизбирательная атака на цель, и никто не знает, кто станет следующей жертвой.

Киберпреступников движут три основные мотивации:

Эти злоумышленники, как правило, ищут деньги путем кражи или вымогательства. Они могут украсть ваши данные для делового обмена, взломать банковский счет, чтобы напрямую украсть деньги, или вымогать деньги у жертв.

У этих хакеров обычно есть конкретные цели для начала атаки, например, их противники. Личная неприязнь, как правило, является основной причиной этой деятельности. Корпоративный шпионаж может привести к краже интеллектуальной собственности с целью получения несправедливого преимущества перед конкурентами. Некоторые хакеры используют уязвимости системы, чтобы предупредить о них других.

Эти хакеры, в основном, являются более опытными профессионалами. Их можно обучить, а затем вовлечь в кибервойну, кибертерроризм или хактивизм. Целью атаки являются правительственные учреждения или критически важная инфраструктура противника.

В той или иной степени люди могут столкнуться с некоторыми кибератаками невольно. Итак, каковы распространенные типы кибератак? Чтобы помочь вам лучше различать разные типы, в следующей части они будут проиллюстрированы один за другим.

Распространенные типы кибератак

Число кибератак растет, а цифровизация бизнеса становится все более популярной в последние годы. Существуют десятки типов кибератак, и мы перечислим некоторые распространенные типы, которые очень беспокоят людей.

Вредоносные атаки

Вредоносное ПО часто выглядит как вредоносное программное обеспечение, выполняющее ряд нетеоретических действий в системе жертвы. Процедура предназначена для причинения вреда компьютеру, серверу, клиенту или компьютерной сети и инфраструктуре.

Эти действия трудно заметить, и в зависимости от их намерений и методов проникновения их можно разделить на несколько типов, включая вирусы, черви, трояны, рекламное ПО, шпионское ПО, программы-вымогатели и т. д.

Перечисленные примеры представляют собой наиболее распространенные проблемы, с которыми могут столкнуться люди. За годы быстрого развития электронных коммуникаций он превратился в атакующий канал новых типов, таких как электронная почта, текстовые сообщения, уязвимые сетевые службы или взломанные веб-сайты.

Если вы хотите знать, как распознать признаки вредоносного ПО на компьютерах, этот пост будет полезен: Каковы возможные признаки вредоносного ПО на компьютере? 6+ симптомов .

Фишинговые атаки

Фишинговые атаки часто означают, что ваши конфиденциальные данные, особенно имена пользователей, пароли, номера кредитных карт, информация о банковских счетах и т. д., становятся доступными хакерам. Они могут использовать и продавать эту информацию с целью получения выгоды. Большинство людей легко попадают в эту ловушку из-за неизвестных электронных писем, ссылок или веб-сайтов.

Целевые фишинговые атаки

Фишинг — это общий термин для кибератак, осуществляемых по электронной почте, SMS или телефонным звонкам с целью обмана масс людей. Если у этой атаки есть конкретная цель-жертва, мы называем ее целевым фишингом. Эти атакующие каналы модифицируются специально для конкретной жертвы, что требует больше размышлений и времени, чем фишинг.

Фишинговые атаки китов

Фишинговая атака «кит» — это узконаправленная фишинговая атака. Подобно целевой фишинговой атаке, она происходит, когда злоумышленник использует методы целевого фишинга для преследования крупной и высокопоставленной цели, например, руководителей высшего звена.

Они могут маскироваться под доверенных лиц, чтобы жертвы могли делиться конфиденциальной информацией с мошеннической учетной записью.

Распределенные атаки типа «отказ в обслуживании» (DDoS)

DDoS-атака — это одна из кибератак, целью которой является повлиять на доступность целевой системы или нарушить ее доступность путем создания большого количества пакетов или запросов. Аналогично, атака типа «отказ в обслуживании» (DoS) может привести к отключению компьютера или сети, делая их недоступными для предполагаемых пользователей.

Эти две атаки имеют кое-что разное, и если вы хотите узнать об этом, вы можете прочитать этот пост: DDoS против DoS | В чем разница и как их предотвратить .

Атаки с использованием межсайтовых сценариев (XSS)

В ходе этого процесса злоумышленник внедряет вредоносный исполняемый скрипт в код доверенного приложения или веб-сайта, затем отправляет пользователю вредоносную ссылку и обманом заставляет пользователя щелкнуть ссылку для запуска XSS-атаки.

Тогда преобразованное приложение или веб-сайт запустит вредоносную ссылку из-за отсутствия надлежащей очистки данных, и тогда злоумышленники смогут украсть файл cookie активного сеанса пользователя.

Атаки «человек посередине» (MITM)

Как следует из названия, атака «человек посередине» означает, что злоумышленник находится в середине разговора между пользователем и приложением, чтобы перехватить личную информацию. Обычно хакеры нацеливаются на пользователей финансовых приложений, сайтов электронной коммерции и т. д.

Ботнеты

В отличие от других атак, ботнеты — это компьютеры, зараженные вредоносным ПО и находящиеся под контролем злоумышленников. Этими компьютерами ботнетов можно управлять для выполнения ряда незаконных операций, таких как кража данных, рассылка спама и DDoS-атаки.

Барьер для создания ботнета также достаточно низок, чтобы сделать его прибыльным бизнесом для некоторых разработчиков программного обеспечения. Вот почему это стало одной из самых распространенных атак.

программы-вымогатели

программы-вымогатели это вредоносное ПО, которое может проникнуть в вашу систему и зашифровать ваши файлы, чтобы остановить доступ пользователей к файлам на их компьютерах. Тогда хакеры потребуют выкуп за ключ дешифрования. В качестве альтернативы, некоторый выкуп заблокирует систему, не повредив файлы, пока не будет выплачен выкуп.

SQL-инъекции

Эта атака может искать уязвимость веб-безопасности и использовать технику внедрения кода, чтобы вмешиваться в запросы, которые приложение отправляет в свою базу данных. Этот вид атаки направлен на атаку веб-сайтов, но также может использоваться для атаки на любой тип базы данных SQL.

Эксплойт нулевого дня

Эксплойт нулевого дня — это широкий термин, описывающий те действия, при которых хакеры могут воспользоваться этими уязвимостями безопасности для проведения атаки на систему/сеть/программное обеспечение. Нулевой день означает, что жертвы или поставщик программного обеспечения не имеют времени отреагировать и исправить эту ошибку.

Интерпретация URL-адреса

Этот вид атаки также можно назвать отравлением URL-адресов. Хакеры часто манипулируют и модифицируют URL-адрес, изменяя его значение, сохраняя при этом синтаксис. Таким образом, злоумышленники могут получить доступ к веб-серверу, проверить его и получить дополнительную информацию. Этот вид атаки чрезвычайно популярен среди веб-сайтов, основанных на CGI.

DNS-спуфинг

Подмена сервера доменных имен (DNS) может заманить людей на мошеннический вредоносный веб-сайт путем манипулирования записями DNS. Иногда вы можете обнаружить, что ваш целевой веб-сайт будет перенаправлен на новую страницу, которая выглядит точно так же, как вы хотите.

Однако хакеры могут устроить ловушку, чтобы заставить вас войти в свою подлинную учетную запись и раскрыть более конфиденциальную информацию. Они могут воспользоваться возможностью установить в вашу систему вирусы или черви, что приведет к неожиданным результатам.

Атаки грубой силы

Атаки грубой силы означают, что какой-то человек (это может быть незнакомец, хакер или враждебный человек) пытается получить доступ к компьютеру жертвы, перепробовав все пароли, которые, по его мнению, жертва может установить для компьютера.

Обычно, прежде чем сделать это, хакеры отслеживают любые подсказки в ваших социальных сетях и онлайн-информации, чтобы определить ваш пароль. Поэтому не раскрывайте свою личную информацию публично.

Троянские кони

Троянский конь часто маскируется под законное и безвредное программное обеспечение, но как только вирус активируется, троянский вирус может заставить киберпреступников шпионить за вами, украсть ваши данные и получить доступ к вашей системе. Если вы хотите узнать об этом больше, вы можете прочитать этот пост: Что такое троянский вирус? Как выполнить удаление троянского вируса .

Как предотвратить кибератаки?

Зная эти распространенные примеры кибератак, вы можете задаться вопросом, как эффективно предотвратить кибератаки. Есть несколько полезных советов, которые вы можете принять во внимание.

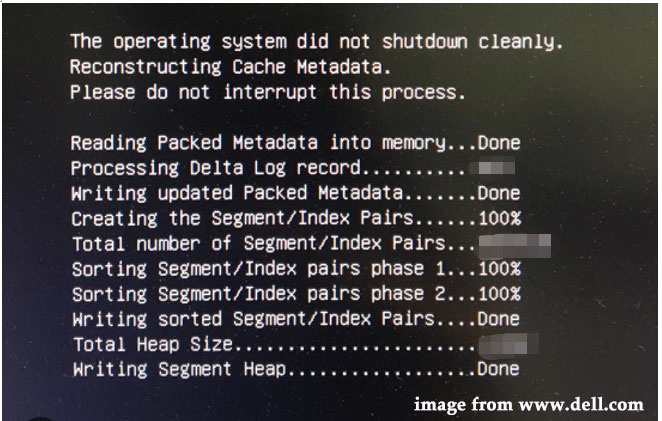

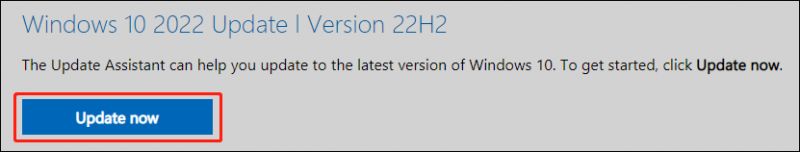

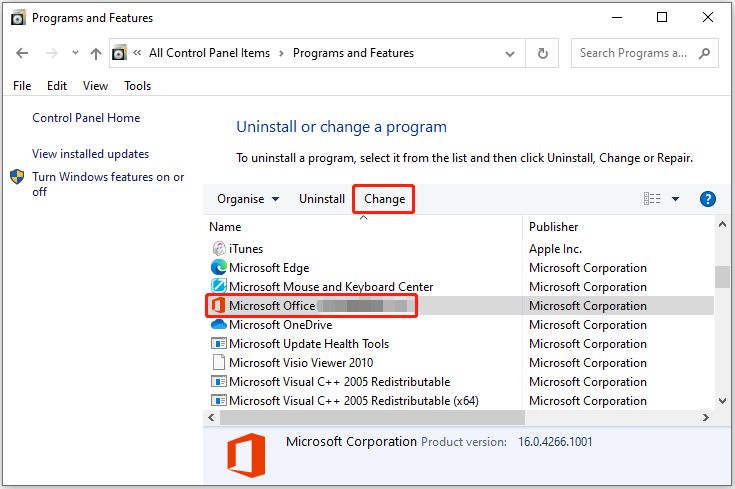

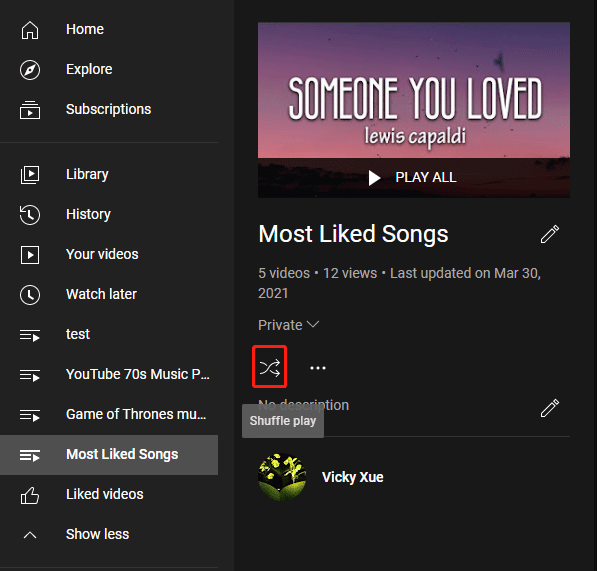

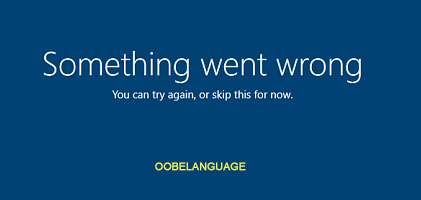

Совет 1. Поддерживайте актуальность Windows и программного обеспечения

Необходимо поддерживать ваше программное обеспечение и систему в актуальном состоянии. Выпущенные обновления могут не только предоставлять расширенные и совершенно новые функции, но также исправлять некоторые ошибки системы или программного обеспечения, а также проблемы безопасности, обнаруженные в прошлых тестах. Если вы оставите обновление в стороне, хакеры смогут обнаружить эти слабые места и воспользоваться шансом проникнуть в вашу систему.

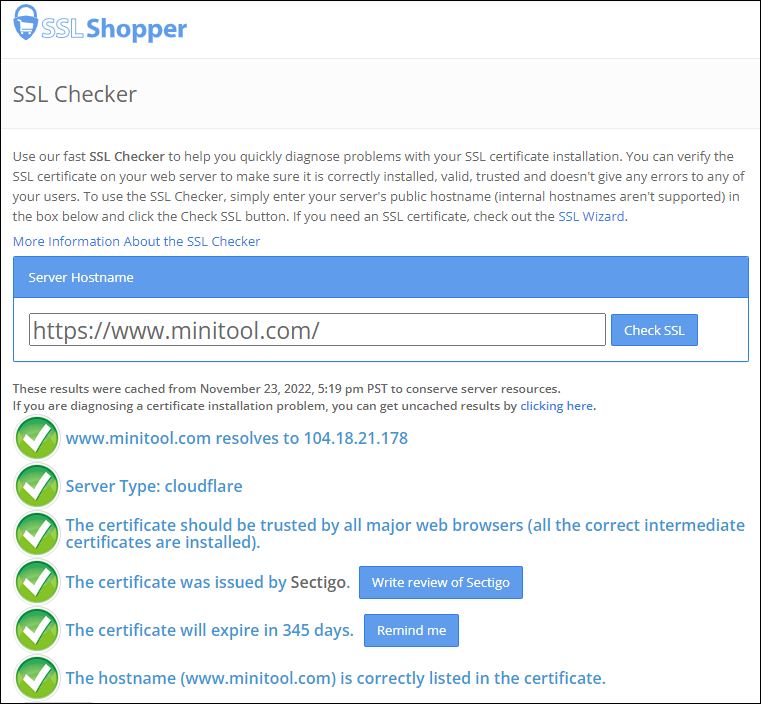

Совет 2. Установите брандмауэр

В Windows есть встроенный брандмауэр и антивирус, поэтому вам лучше постоянно поддерживать реальную защиту. Эти функции могут лучше защитить ваш компьютер от кибератак. Однако достаточно ли этого, чтобы защитить вас от всех внешних атак? Вы можете прочитать этот пост для получения дополнительной информации: Достаточно ли Защитника Windows? Дополнительные решения для защиты ПК .

Кроме того, вы можете установить другие надежный сторонний антивирус или брандмауэр для усиления защитного щита.

Совет 3. Используйте многофакторную аутентификацию

Что такое многофакторная аутентификация (MFA)? Это основной компонент строгой политики управления идентификацией и доступом. Во время процесса входа в систему этот MFA требует от пользователей ввода дополнительной информации, а не только пароля, что может защитить личные данные от доступа неавторизованной третьей стороны.

Совет 4. Регулярно создавайте резервные копии данных

Это один из наиболее важных шагов для защиты ваших важных данных – регулярное резервное копирование. В случае кибератак вам понадобится ваша резервное копирование данных во избежание серьезных простоев, потери данных и серьезных финансовых потерь.

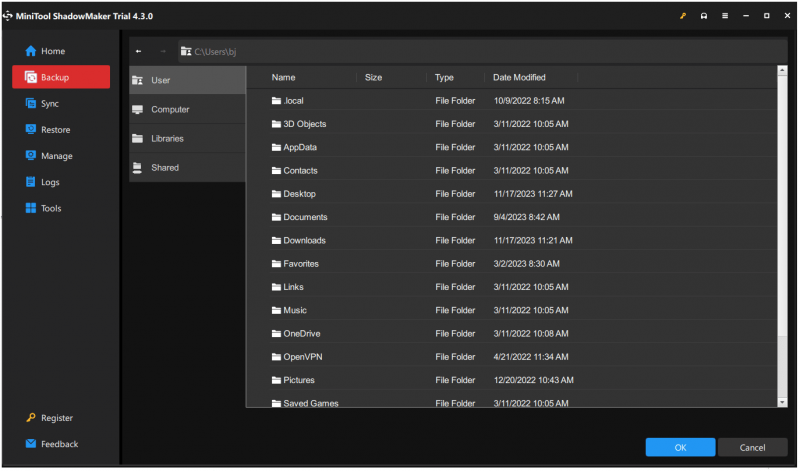

Некоторые люди забудут выполнить эту задачу и посчитают ее обременительной. Не волнуйся. Вы можете положиться на этого профессионала программное обеспечение для резервного копирования – MiniTool ShadowMaker – для резервное копирование файлов , папки, разделы, диски и ваша система.

Кроме того, стоит попробовать схему резервного копирования и настройки расписания, чтобы настроить автоматическое резервное копирование . Вы можете настроить автоматическое резервное копирование на ежедневное, еженедельное, ежемесячное или по событию и попробовать инкрементное или дифференциальное резервное копирование для экономии ресурсов.

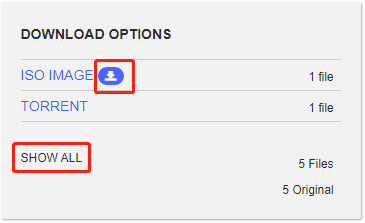

Загрузите и установите эту программу на свой компьютер и попробуйте ее в течение 30 дней бесплатно.

Пробная версия MiniTool ShadowMaker Нажмите, чтобы скачать 100% Чисто и безопасно

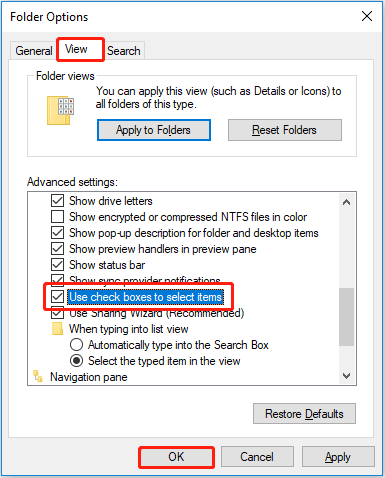

Шаг 1: Запустите программу и нажмите Сохранить пробную версию продолжать.

Шаг 2: В Резервное копирование вкладку, нажмите кнопку ИСТОЧНИК раздел, чтобы выбрать, что вы хотите создать резервную копию, а затем перейдите в раздел МЕСТО НАЗНАЧЕНИЯ раздел, чтобы выбрать, где хранить резервную копию, в том числе Пользователь, компьютер, библиотеки и общий доступ .

Шаг 3: Затем вы нажимаете кнопку Параметры функцию, чтобы настроить параметры резервного копирования, и нажмите Резервное копирование сейчас чтобы запустить его сразу после того, как все было установлено.

Совет 5. Регулярно меняйте и создавайте надежные пароли

Вам лучше регулярно менять свой пароль и использовать более надежный пароль, например, с некоторыми специальными символами и различными комбинациями цифр и слов. Не используйте некоторые цифры, относящиеся к вашей личной информации, например день рождения или номер телефона, который легко определить.

Совет 6: Используйте безопасный Wi-Fi

Некоторые люди привыкли подключаться к неизвестному Wi-Fi в общественных местах, когда работают в кафе. Это совсем не безопасно. Любое устройство может быть заражено при подключении к сети, и этот общедоступный Wi-Fi можно легко случайно взломать. Вам нужно быть осторожным.

Нижняя граница:

Что такое кибератака? Прочитав этот пост, вы, возможно, составите общую картину кибератак. Это полное руководство поможет вам различать различные типы кибератак и найти правильный способ их предотвращения.

Столкнувшись с растущими проблемами кибербезопасности, первое и главное, что вам следует сделать, — это подготовить план резервного копирования важных данных. Мы рекомендуем MiniTool ShdowMaker. Если у вас возникли проблемы с этим инструментом, вы можете связаться с нами через [электронная почта защищена] .

![Как использовать Easy Recovery Essentials и его альтернативы [Советы по MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/76/how-use-easy-recovery-essentials.jpg)

![Ошибка TVAPP-00100 в потоке Xfinity: 4 простых метода здесь! [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/01/error-tvapp-00100-xfinity-stream.jpg)

![Получить Жук с кодом ошибки Destiny 2? См. Руководство, чтобы узнать, как исправить! [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/29/get-destiny-2-error-code-beetle.jpg)

![Как исправить ошибку «Msftconnecttest Redirect» в Windows 10 [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/52/how-fix-msftconnecttest-redirect-error-windows-10.jpg)

![Как избавиться от перенаправления поиска Yahoo? [Решено!]](https://gov-civil-setubal.pt/img/news/70/how-get-rid-yahoo-search-redirect.png)