DDoS против DoS | В чем разница и как их предотвратить?

Ddos Protiv Dos V Cem Raznica I Kak Ih Predotvratit

В этом мире, где люди больше полагаются на Интернет, в киберпространстве происходят некоторые вредоносные события. Преступники пытаются сделать все возможное, чтобы использовать конфиденциальность людей и украсть данные, такие как DDoS-атаки и DoS-атаки. Сегодня эта статья о DDoS против DoS на Веб-сайт МиниИнструмента представит свои отличия.

При наличии большего количества видов кибератак людям необходимо знать о них больше, чтобы можно было разработать конкретные методы для целевых атак. Поэтому, чтобы предотвратить этих двух могущественных врагов — DDoS-атаки и DoS-атаки, необходимо разобраться, что они из себя представляют.

Что такое DDoS-атаки?

DDoS-атака (распределенная атака типа «отказ в обслуживании») — это киберпреступление, при котором злоумышленник заливает сервер интернет-трафиком, чтобы запретить пользователям доступ к подключенным онлайн-сервисам и сайтам. На самом деле, это очень похоже на DoS-атаки, поэтому многие ошибочно принимают эти две атаки.

Если вы хотите узнать больше о DDoS-атаках, вы можете обратиться к этой статье: Что такое DDoS-атака? Как предотвратить DDoS-атаку .

Что такое DoS-атаки?

Атака типа «отказ в обслуживании» (DoS) — это тип сетевой атаки, при которой злоумышленник пытается сделать машину или сетевой ресурс недоступным для целевого пользователя, временно или на неопределенный срок прерывая обслуживание хостов, подключенных к сети.

Типы DoS-атак и DDoS-атак

Хотя у них схожие цели атаки на компьютеры, вы все же можете классифицировать их по различным методам атаки. Это одно большое различие между DoS-атаками и DDoS-атаками. Существует три типа DoS-атак и DoS-атак соответственно.

Три типа DoS-атак

Атака слезы

Атака Teardrop использует информацию в заголовке пакета в реализации стека TCP/IP, которая доверяет фрагменту IP.

Сегмент IP содержит информацию, указывающую, какой сегмент исходного пакета содержит этот сегмент, и некоторые стеки TCP/IP, такие как NT до Service Pack4, будут аварийно завершать работу при получении поддельного сегмента с перекрывающимися смещениями.

Когда IP-пакет передается по сети, его можно разделить на более мелкие части. Злоумышленник может реализовать атаку Teardrop, отправив два (или более) пакета.

Наводнение Атака

Атаки SYN Flood используют механизм трехэтапного рукопожатия TCP. Злоумышленник отправляет запрос атакуемой стороне, используя поддельный IP-адрес, и ответный пакет, отправленный атакуемой стороной, никогда не достигает пункта назначения. В этом случае атакуемый конец потребляет ресурсы, ожидая закрытия соединения.

Если таких подключений тысячи, ресурсы хоста будут исчерпаны, что позволит достичь цели атаки.

Атака IP-фрагментации

Атака фрагментации IP относится к своего рода уязвимости реорганизации компьютерной программы. Он может отправлять модифицированные сетевые пакеты, но принимающая сеть не может быть реорганизована. Из-за большого количества несобранных пакетов сеть захлебывается и использует все свои ресурсы.

Три типа DDoS-атак

Объемные атаки

Объемные атаки проводятся путем бомбардировки сервера таким большим объемом трафика, что его пропускная способность полностью исчерпана.

В такой атаке злоумышленник отправляет запросы на DNS-сервер, используя поддельный IP-адрес цели. Затем DNS-сервер отправляет свой ответ целевому серверу. Когда это делается в масштабе, поток ответов DNS может нанести ущерб целевому серверу.

Протокольные атаки

Протокольные DDoS-атаки основаны на уязвимостях протоколов интернет-коммуникаций. Поскольку многие из этих протоколов используются во всем мире, изменение их работы является сложным и очень медленным процессом.

Например, перехват протокола пограничного шлюза (BGP) — отличный пример протокола, который может стать основой для DDoS-атаки.

Атаки на основе веб-приложений

Атака приложений состоит в том, что киберпреступники получают доступ к несанкционированным областям. Злоумышленники чаще всего начинают с изучения прикладного уровня, выискивая уязвимости приложений, написанные в коде.

DDoS против DoS-атак

Чтобы сравнить DDoS-атаки с DoS-атаками, в этой статье будут разъяснены различия в их важных особенностях.

Интернет-соединение

Ключевое различие между DoS-атаками и DDoS-атаками заключается в том, что DDoS использует несколько интернет-соединений, чтобы отключить компьютерную сеть жертвы, тогда как DoS использует одно соединение.

Скорость атаки

DDoS — более быстрая атака по сравнению с DoS-атакой. Поскольку DDoS-атаки исходят из нескольких мест, их можно развертывать намного быстрее, чем DoS-атаки с одного места. Повышенная скорость атаки затрудняет ее обнаружение, что означает увеличение ущерба или даже катастрофические результаты.

Простота обнаружения

DoS-атаки легче отследить по сравнению с DDoS-атаками. Результат сравнения скорости показал нам, что DDoS-атаки выполняются быстрее, чем DoS, что может затруднить обнаружение атаки.

Кроме того, поскольку DoS-атак исходит из одного места, легче обнаружить его источник и разорвать соединение.

Объем трафика

DDoS-атаки позволяют злоумышленнику отправлять огромные объемы трафика в сеть жертвы. В DDoS-атаке используется несколько удаленных машин (зомби или боты), что означает, что она может отправлять гораздо большие объемы трафика из разных мест одновременно, быстро перегружая сервер таким образом, что его невозможно обнаружить.

Способ исполнения

При DDoS-атаках компьютер-жертва загружается из пакета данных, отправленного из нескольких мест; при DoS-атаках компьютер-жертва загружается из пакета данных, отправленного из одного места.

DDoS-атаки координируют несколько хостов, зараженных вредоносным ПО (ботами), для создания ботнета, управляемого сервером управления и контроля (C&C). Напротив, атаки DoS обычно используют сценарии или инструменты для выполнения атак с одной машины.

Какой из них более опасен?

Согласно приведенному выше сравнению DDoS-атак и DoS-атак, становится очевидным, что DDoS-атаки превосходят их во многих аспектах, что делает DDoS-атаки более сложной проблемой до сих пор.

Атаки DDoS и DoS опасны, и любая из них может привести к серьезной проблеме с отключением. Но DDoS-атаки более опасны, чем DoS-атаки, потому что первые запускаются из распределенных систем, а вторые выполняются из одной системы.

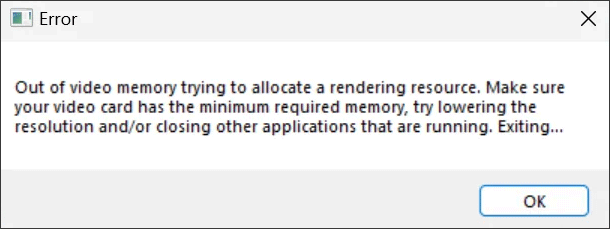

Если вы хотите знать, как определить, подвергаетесь ли вы DDoS-атакам или DoS-атакам. Есть некоторые сигналы, которые вы можете понять.

- Невиданная медленная производительность сети.

- Отказ в обслуживании со стороны одного из цифровых объектов.

- Неизвестная потеря сетевого подключения к компьютерам в той же сети.

- Любые внезапные простои или проблемы с производительностью.

Почему происходят DoS- и DDoS-атаки?

Поиск выгоды

Большинство киберпреступных действий исходят из поиска выгоды. В Интернете есть особое сокровище, которое очень нравится преступникам, — виртуальные активы. При множественных атаках некоторые веб-сайты электронной коммерции падают, и что более серьезно, так это экономические потери.

Кроме того, конфиденциальность людей также считается прибыльным активом. Это может быть продано нуждающимся компаниям, таким как торговые платформы или другие предприятия сферы услуг.

Идеологические убеждения

Эти хакеры хотят не выгоды, а демонстрации своей политической поддержки или несогласия. Они будут нацелены на политиков, политические группы или другие правительственные и неправительственные организации, потому что их идеологические убеждения отличаются, чтобы закрыть веб-сайт.

Кибервойна

Когда некоторые люди столь агрессивно заявляют о своем политическом инакомыслии, люди с разной политической поддержкой будут таким же образом сопротивляться, что, таким образом, запускает кибервойну. Обычно различные типы DDoS-атак предпринимаются боевиками и террористами в политических или военных целях.

Злонамеренные конкуренты

Ради личного интереса некоторые конкуренты предпримут злонамеренные действия, чтобы атаковать своих соперников, а DDoS-атаки обычно используются в коммерческих войнах.

DDoS-атаки могут вывести из строя сеть предприятия, во время которой конкуренты могут украсть их клиентов.

Как предотвратить DDoS и DoS-атаки?

Теперь, когда вы узнали о DoS-атаках и DDoS-атаках, вы можете задаться вопросом, существуют ли какие-либо доступные методы, используемые для предосторожности. Чтобы предотвратить DDoS-атаки и DoS-атаки, вы можете сделать следующее.

- Создайте многоуровневую защиту от DDoS.

- Применение брандмауэров веб-приложений.

- Знайте симптомы приступа.

- Практикуйте непрерывный мониторинг сетевого трафика.

- Ограничьте сетевое вещание.

- Иметь резервный сервер.

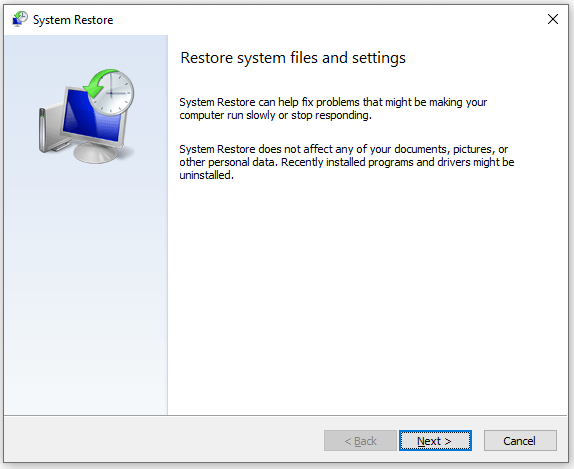

Кроме того, стоит подчеркнуть важность резервного копирования. Какими бы ни были DDoS-атаки или DoS-атаки, они могут привести к снижению производительности Интернета, отключению веб-сайтов, системным сбоям и т. д. Только если вы подготовили резервную копию системы на других внешних дисках, восстановление системы может быть выполнено в ближайшее время.

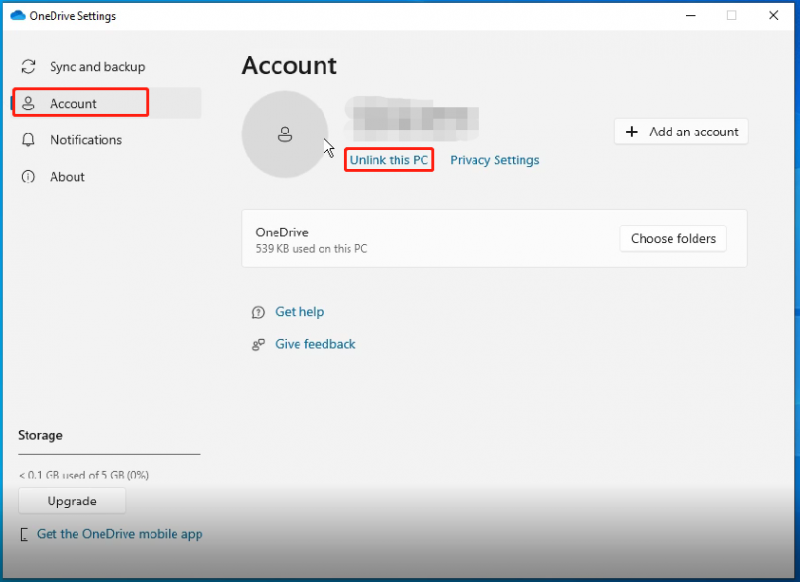

Этим способом, MniTool ShadowMaker может удовлетворить ваши требования, а другие доступные функции настроены на улучшение вашего опыта резервного копирования. Вы можете создавать резервные копии по расписанию (ежедневно, еженедельно, ежемесячно, по событию) и по схеме резервного копирования ( полное резервное копирование, инкрементное резервное копирование, дифференциальное резервное копирование ) для вашего удобства.

Загрузите и установите эту программу, и вы сможете бесплатно пользоваться пробной версией в течение 30 дней.

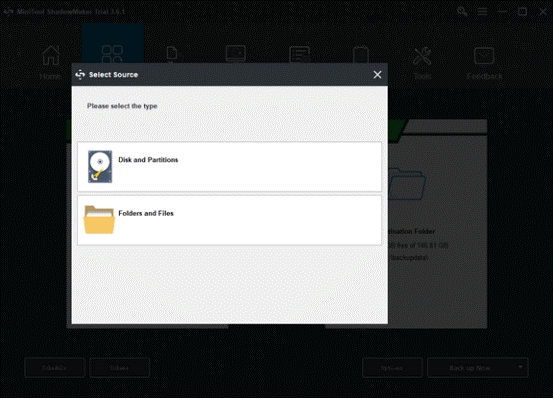

Шаг 1: Откройте MiniTool ShadowMaker и нажмите Сохранить пробную версию для входа в программу.

Шаг 2: Зайдите в Резервное копирование вкладка и Система был выбран в качестве источника. Если вы хотите перейти к другим целевым объектам резервного копирования — диску, разделу, папке и файлу — или другим целевым объектам резервного копирования, Папка учетной записи администратора , Библиотеки , Компьютер , а также Общий , вы можете нажать на Источник или же Назначения раздел и повторно выберите их.

Шаг 3: Чтобы завершить резервное копирование, вам нужно нажать кнопку Резервное копирование сейчас возможность начать процесс немедленно или Резервное копирование позже возможность отложить резервное копирование. Отложенная задача резервного копирования находится на Управлять страница.

Нижняя линия:

Все кибератаки могут привести к потере ваших данных или вторжению в частную жизнь, что трудно предотвратить. Однако, чтобы избежать более серьезной ситуации, вы можете составить план резервного копирования для всех ваших важных данных. В этой статье о DDoS и DoS представлены две распространенные атаки. Надеюсь, что ваша проблема может быть решена.

Если вы столкнулись с какими-либо проблемами при использовании MiniTool ShadowMaker, вы можете оставить сообщение в следующей зоне комментариев, и мы ответим вам как можно скорее. Если вам нужна помощь при использовании программного обеспечения MiniTool, вы можете связаться с нами через [электронная почта защищена] .

Часто задаваемые вопросы о DDoS и DoS

Можно ли DDoS с одного компьютера?Из-за своего небольшого масштаба и базовой природы атаки ping-of-death обычно лучше всего работают против небольших целей. Например, злоумышленник может нацелиться на один компьютер или беспроводной маршрутизатор. Однако для того, чтобы это удалось, хакер-злоумышленник должен сначала узнать IP-адрес устройства.

Сколько стоят DDoS-атаки?Что касается упущенной выгоды и данных, стоимость DDoS-атаки на ваш технический бизнес или бизнес вашего клиента может быстро возрасти. Средний малый и средний бизнес тратит 0,000 на атаку.

Каковы два примера DoS-атак?Существует два основных метода DoS-атак: переполнение служб или сбой служб. Атаки наводнения происходят, когда система получает слишком много трафика для буферизации сервера, что приводит к замедлению их работы и, в конечном итоге, к остановке. Популярные флуд-атаки включают атаки на переполнение буфера — наиболее распространенную DoS-атаку.

Как долго длятся DDoS-атаки?Этот тип спорадических приступов может различаться по продолжительности: от кратковременных действий, которые длятся несколько минут, до более длительных ударов, длящихся более часа. Согласно отчету об угрозах DDoS за 2021 год шведской телекоммуникационной компании Telia Carrier, задокументированные атаки в среднем длятся 10 минут.

![Что такое видеопамять (VRAM) и как проверить VRAM в Windows 10? [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/49/what-is-video-ram.png)

![WMA в WAV - Как конвертировать WMA в WAV бесплатно [Советы по MiniTool]](https://gov-civil-setubal.pt/img/video-converter/38/wma-wav-how-convert-wma-wav-free.jpg)

![Драйвер контроллера Xbox One для Windows 10 Загрузить и обновить [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/71/xbox-one-controller-driver.png)

![Discord продолжает работать в Windows? Попробуйте эти решения! [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/58/discord-keeps-cutting-out-windows.jpg)

![[5 этапов + 5 способов + резервное копирование] Безопасное удаление Win32: Trojan-gen [Советы по MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/14/remove-win32.jpg)