[Учебное пособие] Что такое троян для удаленного доступа и как его обнаружить / удалить? [Советы по MiniTool]

What S Remote Access Trojan How Detect Remove It

Резюме :

Эта статья, написанная на официальном сайте MiniTool, дает полный обзор трояна удаленного доступа. Он охватывает его значение, функции, плохие эффекты, обнаружение, удаление, а также методы защиты. Прочтите содержимое ниже и получите глубокое понимание трояна RAT.

Быстрая навигация:

Определение троянца удаленного доступа

Что такое вирус RAT?

Троян удаленного доступа (RAT), также называемый криптовалютой, представляет собой разновидность вредоносного ПО, которое контролирует систему через удаленное сетевое соединение. Он заражает целевой компьютер через специально настроенные протоколы связи и позволяет злоумышленнику получить несанкционированный удаленный доступ к жертве.

RAT троян обычно устанавливается на компьютер без ведома его владельца и часто как троянский конь или полезная нагрузка. Например, он обычно загружается невидимо с вложением электронной почты, торрент-файлами, веб-ссылками или желаемой пользователем программой, такой как игра. В то время как целевые атаки мотивированного злоумышленника могут заставить желаемые цели установить Мошенничество с RAT с помощью тактики социальной инженерии или даже временного физического доступа к желаемой машине.

Попав в машину жертвы, RAT вредоносное ПО будет скрывать свои вредоносные операции от жертвы, антивируса или брандмауэра и использовать зараженный хост для распространения на другие уязвимые компьютеры для создания ботнета.

Что делает вирус RAT?

Поскольку троян удаленного доступа обеспечивает административный контроль, он может делать практически все на машине жертвы.

- Получите доступ к конфиденциальной информации, включая имена пользователей, пароли, номера социального страхования и счета кредитных карт.

- Контролируйте веб-браузеры и другие компьютерные приложения, чтобы получать историю поиска, электронные письма, журналы чата и т. Д.

- Взломайте системную веб-камеру и записывайте видео.

- Отслеживайте активность пользователей с помощью регистраторов нажатия клавиш или шпионского ПО.

- Сделайте скриншоты на целевом ПК.

- Просматривайте, копируйте, загружайте, редактируйте или даже удаляйте файлы.

- Отформатируйте жесткие диски стереть данные.

- Измените настройки компьютера.

- Распространять вредоносные программы и вирусы.

Как установить и использовать удаленный рабочий стол в Windows 10, смотрите здесь

Как установить и использовать удаленный рабочий стол в Windows 10, смотрите здесьМногие люди хотят установить и использовать удаленный рабочий стол в Windows 10, но не знают, как это сделать. Я пишу это, чтобы помочь им.

Прочитайте большеПримеры троянских программ удаленного доступа

С спам RAT возникает, существует множество его типов.

1. Заднее отверстие

Руткит Back Orifice (BO) - один из самых известных примеров RAT. Он был сделан хакерской группой под названием «Культ мертвой коровы» (cDc), чтобы показать недостатки безопасности операционных систем (ОС) серии Windows 9X от Microsoft. Название этого RAT эксплойт представляет собой игру слов в программном обеспечении Microsoft BackOffice Server, которое может управлять несколькими машинами одновременно, полагаясь на создание образов.

Back Orifice - это компьютерная программа, разработанная для удаленного системного администрирования. Это позволяет человеку управлять ПК из удаленного места. Программа дебютировала на DEF CON 6 1 августа.ул, 1998. Он был создан сэром Дистиком, членом cDc.

Хотя Back Orifice преследует законные цели, его функции делают его хорошим выбором для злонамеренного использования. По той или иной причине антивирусная индустрия немедленно классифицирует инструмент как вредоносное ПО и добавляет его в свои карантинные списки.

У Back Orifice есть 2 варианта продолжения: Back Orifice 2000, выпущенный в 1999 году, и Deep Back Orifice французско-канадской хакерской организацией QHA.

2. Сакула

Sakula, также известный как Sakurel и VIPER, - еще один троян для удаленного доступа, который впервые появился в ноябре 2012 года. Он использовался в целевых вторжениях в течение 2015 года. Sakula позволяет злоумышленнику запускать интерактивные команды, а также загружать и выполнять дополнительные компоненты.

6 способов исправить ошибку 'Не работает удаленный рабочий стол Windows 10'

6 способов исправить ошибку 'Не работает удаленный рабочий стол Windows 10'Когда вы пытаетесь подключить удаленный компьютер, но появляется ошибка «Удаленный рабочий стол Windows 10 не работает», вы можете найти способы исправить эту ошибку в этом посте.

Прочитайте больше3. Sub7

Sub7, также известный как SubSeven или Sub7Server, является Ботнет RAT . Его название произошло от написания NetBus в обратном порядке (suBteN) и замены десяти на семь.

Обычно Sub 7 допускает необнаруженный и несанкционированный доступ. Поэтому индустрия безопасности обычно считает его троянским конем. Sub7 работал с ОС семейства Windows 9x и Windows NT до Windows 8.1 включительно.

Sub7 не обслуживается с 2014 года.

4. Ядовитый плющ

Ядовитый плющ Кейлоггер RAT , также называемый Backdoor.Darkmoon, включает кейлоггинг, экран / запись видео , системное администрирование, передача файлов, кража паролей и ретрансляция трафика. Он был разработан китайским хакером примерно в 2005 году и применялся в нескольких известных атаках, включая Nitro-атаки на химические компании и взлом инструмента аутентификации RSA SecurID, оба в 2011 году.

5. DarkComet

DarkComet создан Жан-Пьером Лесуэром, известным как DarkCoderSc, независимым программистом и кодировщиком компьютерной безопасности из Франции. Хотя это приложение RAT было разработано еще в 2008 году, оно начало распространяться в начале 2012 года.

В августе 2018 года DarkComet был прекращен на неопределенный срок, и его загрузка больше не предлагается на официальном сайте. Причина заключается в его использовании в сирийской гражданской войне для наблюдения за активистами, а также в страхе его автора быть арестованным по неназванным причинам.

NanoCore RAT возьмет под свой контроль ваш компьютер

NanoCore RAT возьмет под свой контроль ваш компьютерОбратите внимание на NanoCore RAT, поскольку он более опасен, чем средний RAT; он атакует систему Windows и получит полный контроль над этим компьютером.

Прочитайте большеПомимо приведенных выше примеров, существует множество других троянских программ удаленного доступа, таких как CyberGate, Optix, ProRat, Shark, Turkojan и VorteX . Полный список инструментов RAT слишком велик для отображения здесь, и он продолжает расти.

Симптомы вируса RAT

Как узнать, есть ли у вас вирус RAT? Это довольно сложно. RAT по своей природе скрытны и могут использовать рандомизированное имя файла или структуру пути к файлу, чтобы попытаться предотвратить собственную идентификацию.

Обычно Вирус-червь RAT не отображается в списках запущенных программ или задач, а его действия аналогичны действиям легальных программ. Кроме того, Шпионское ПО RAT будет управлять использованием ресурсов компьютера и блокировать предупреждение о низкой производительности ПК. Кроме того, хакеры RAT обычно не выдадут себя, удалив ваши файлы или переместив курсор, пока вы используете свой компьютер.

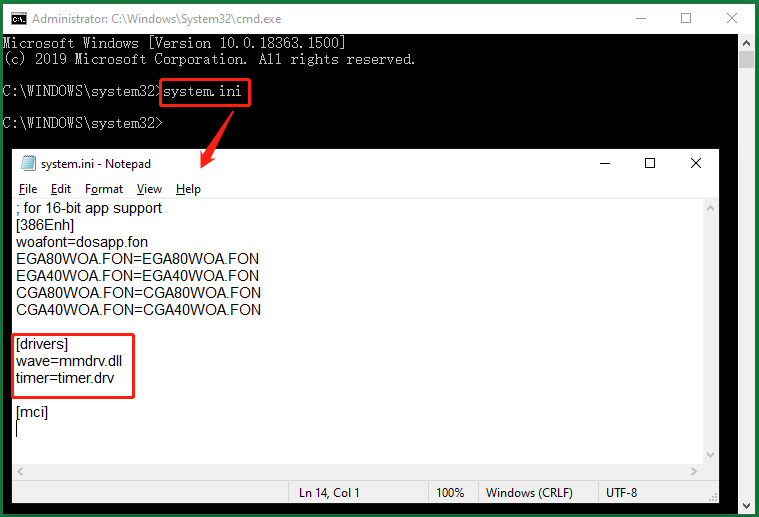

К вашему сведению: используйте System.ini для выявления инфекции RAT

Командную строку лучше открыть от имени администратора, введите system.ini и нажмите Войти . Затем появится блокнот, в котором будут показаны некоторые детали вашей системы. Взгляните на водители раздел, если он выглядит кратким, как показано на рисунке ниже, вы в безопасности. Если есть другие нечетные символы, возможно, некоторые удаленные устройства получают доступ к вашей системе через некоторые из ваших сетевых портов.

Обнаружение троянских программ удаленного доступа

Как обнаружить троян удаленного доступа? Если вы не можете решить, используете ли вы компьютер с вирусом RAT или нет, только по симптомам (их немного), вам нужно обратиться за внешней помощью, например, полагаться на антивирусные программы. Многие распространенные приложения безопасности хороши Сканеры вирусов RAT и Детекторы RAT .

Лучшие инструменты для удаления троянских программ удаленного доступа

- Avast

- AVG

- Avira

- Bitdefender

- Касперский

- Malwarebytes

- McAfee

- Защитник Microsoft Windows

- Нортон

- PC Matic

- Софос

- Trend Micro

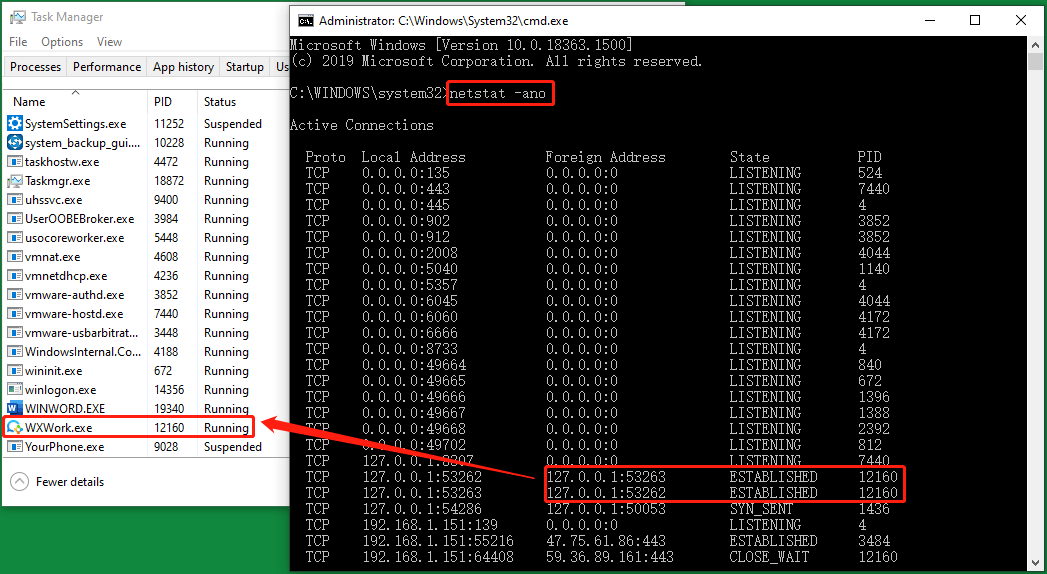

FIY: Найдите RAT с помощью CMD и диспетчера задач

Вы можете попробовать выявить подозрительные элементы вместе с Диспетчером задач и CMD. Тип netstat -ano в командной строке и узнайте PID установленных программ, который имеет внешний IP-адрес и появляется ПОВТОРНО. Затем найдите тот же PID в Подробности вкладка в диспетчере задач, чтобы узнать целевую программу. Тем не менее, это не означает, что целевая программа точно является RAT, это просто подозрительная программа. Чтобы подтвердить, что обнаруженная программа является вредоносной программой RAT, необходима дальнейшая идентификация.

Вы также можете использовать подозрительный внешний IP-адрес, чтобы узнать его зарегистрированное местоположение в Интернете. Многие веб-сайты, которые могут помочь вам в этом, любят https://whatismyipaddress.com/ . Если это местоположение не связано с вами полностью, а не местоположение ваших друзей, компании, родственников, школы, VPN и т. Д., Вероятно, это местоположение хакера.

Удаление троянских программ удаленного доступа

Как удалить троян удаленного доступа? Или, как избавиться от RAT-вируса?

Этап 1

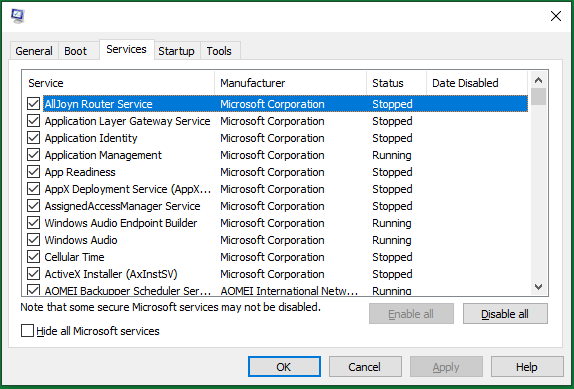

Если вы можете найти определенные вредоносные файлы или программы, просто удалите их со своего компьютера или, по крайней мере, завершите их процессы. Вы можете сделать это в диспетчере задач или Утилита Windows MSConfig .

Тип неверная конфигурация в Windows Выполнить и нажмите Войти или щелкните хорошо для запуска окна MSConfig. Там переключитесь на Услуги найдите нужные службы и отключите их.

Просто перезагрузите компьютер после удаления или блокировки некоторых программ или служб.

2 этап

Установите и запустите Средство для удаления крыс например, Malwarebytes Anti-Malware и Anti-Exploit для удаления связанных файлов и изменений реестра.

3 этап

Используйте средства проверки, такие как Autorun.exe, для проверки подозрительных файлов и программ, запускаемых при загрузке Windows.

4 этап

Проверьте сетевые соединения, которые выходят или входят в вашу систему, которые не должны существовать. Или просто отключите подключение к Интернету.

Как защитить себя от кибератаки RAT?

Как и для защиты от других сетевых вредоносных программ, для защиты от троянских программ удаленного доступа, как правило, необходимо избегать загрузки неизвестных элементов; обновляйте антивредоносное ПО и брандмауэр, регулярно меняйте свои имена пользователей и пароли; (для административной точки зрения) блокировать неиспользуемые порты, отключать неиспользуемые службы и контролировать исходящий трафик.

# 1 Избегайте загрузки из ненадежных источников

Прежде всего, самая эффективная и простая профилактика - никогда не скачивать файлы из незащищенных источников. Вместо этого всегда получайте то, что вы хотите, из надежных, авторизованных, официальных и безопасных мест, таких как официальные веб-сайты, авторизованные магазины и известные ресурсы.

# 2 Поддерживайте брандмауэры и антивирус в актуальном состоянии

Независимо от того, какой у вас брандмауэр или программа защиты от вредоносных программ, или даже если у вас их несколько, просто поддерживайте все эти службы безопасности в актуальном состоянии. В новейших версиях всегда используются новейшие технологии безопасности, и они специально разработаны для текущих популярных угроз.

Вышеупомянутые Malwarebytes и другие антивирусы также могут предотвратить заражение системы исходным вектором заражения.

# 3 Регулярно меняйте свои имена пользователей и пароли

Это хорошая привычка регулярно менять различные учетные записи, чтобы бороться с кражей учетных записей, особенно паролей. Кроме того, вам рекомендуется использовать различные виды функций безопасности, предоставляемые поставщиками услуг для защиты ваших учетных записей, например двухфакторную аутентификацию (2FA).

6 обнаружений вредоносных программ / 18 типов вредоносных программ / 20 средств удаления вредоносных программ

6 обнаружений вредоносных программ / 18 типов вредоносных программ / 20 средств удаления вредоносных программЧто такое обнаружение шпионского и вредоносного ПО? Как провести обнаружение вредоносных программ? Как определить, что вы заражены вредоносным ПО? Как выжить от атак вредоносного ПО?

Прочитайте больше# 4 Обновите свои юридические программы

Поскольку троян удаленного доступа RAT, вероятно, будет использовать законные приложения на вашем компьютере, вам лучше обновить эти приложения до последних версий. Эти программы включают в себя ваши браузеры, приложения для чата, игры, почтовые серверы, инструменты для работы с видео / аудио / фото / снимками экрана, рабочие приложения…

# 5 Модернизация компьютерной системы

Конечно, не забудьте установить в ОС последние обновления. Обычно обновления системы включают исправления и решения для недавних уязвимостей, эксплойтов, ошибок, ошибок, бэкдоров и так далее. Чтобы обновить операционную систему, чтобы защитить всю вашу машину!

Резервное копирование файлов от вируса RAT Software

Часто кибер-RAT годами остаются незамеченными на рабочих станциях или в сетях. Это указывает на то, что антивирусные программы не являются безошибочными и не должны рассматриваться как главное средство защиты от RAT.

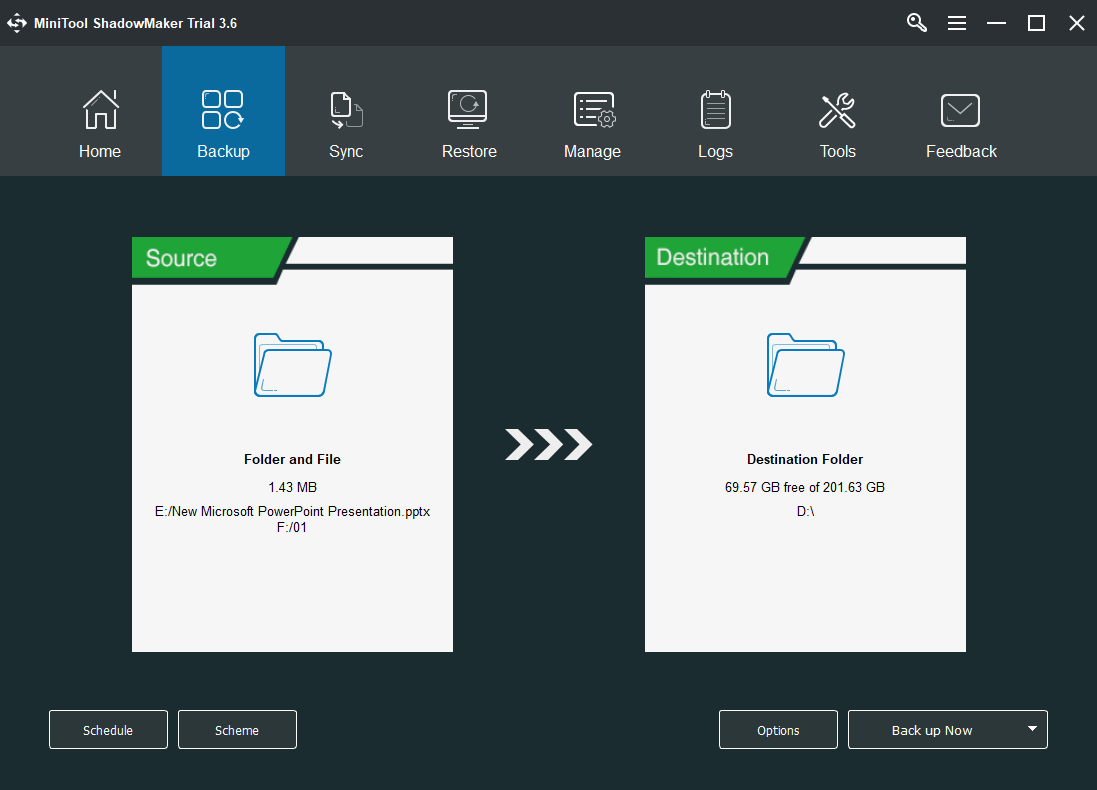

Тогда что еще вы можете сделать, чтобы защитить файлы вашего компьютера от редактирования, удаления или уничтожения? К счастью, вы все еще можете восстановить свои данные после вредоносных атак RAT, если у вас есть их резервная копия. Тем не менее, вы должны сделать копию, прежде чем потеряете исходные файлы, с помощью надежного инструмента без RAT, такого как MiniTool ShadowMaker, который является профессиональной и мощной программой резервного копирования для компьютеров Windows.

Шаг 1. Загрузите MiniTool ShadowMaker с официального сайта или по ссылке выше авторизованной.

Шаг 2. Установите и запустите инструмент на вашем ПК.

Шаг 3. Если вы получите пробную версию, вам будет предложено купить ее платную версию. Если вы не хотите платить, просто нажмите на Продолжить испытание вариант в правом верхнем углу, чтобы пользоваться его пробными функциями, которые аналогичны формальным функциям, только с ограничением по времени.

Шаг 4. Когда вы войдете в его основной интерфейс, нажмите кнопку Резервное копирование вкладка в верхнем меню.

Шаг 5. На вкладке Резервное копирование укажите Источник файлы, которые вы планируете копировать, и Пункт назначения место, где вы хотите сохранить резервную копию.

Шаг 6. Щелкните значок Резервное копирование сейчас кнопку в правом нижнем углу, чтобы выполнить процесс.

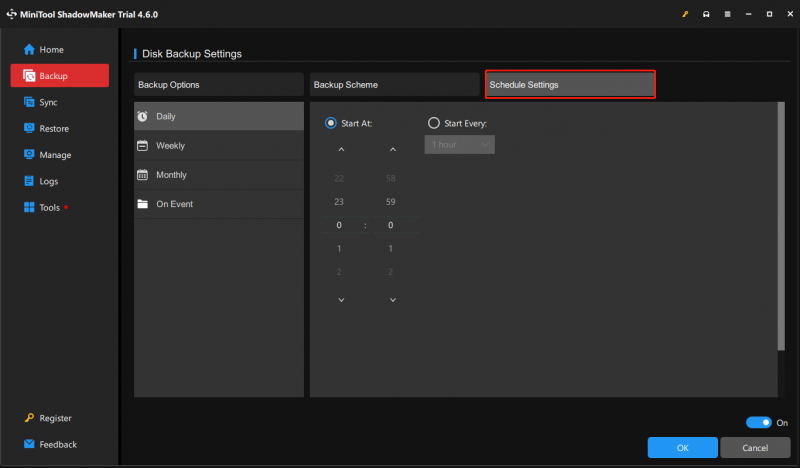

Остальное - дождаться успеха задания. Вы можете настроить расписание для автоматического резервного копирования этих файлов ежедневно, еженедельно, ежемесячно или при включении / выключении системы в шаге 5 выше перед запуском процесса или на вкладке «Управление» после завершения процесса. Кроме того, вы можете решить, какое резервное копирование выполнять: полное, инкрементное или дифференциальное, а также сколько версий образа резервной копии хранить на случай, если закончится место для хранения.

![7 методов to.exe перестали работать в Windows 10 [Советы по MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/38/7-methods-exe-has-stopped-working-windows-10.png)

![Исправление отсутствия сетевого профиля Windows 10 (4 решения) [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/58/fix-windows-10-network-profile-missing.png)

![[РЕШЕНО!] Как исправить ошибку Adobe Photoshop 16 в Windows 10 11?](https://gov-civil-setubal.pt/img/news/3A/solved-how-to-fix-adobe-photoshop-error-16-on-windows-10-11-1.png)

![[Решено!] Как исправить, что VLC не может открыть MRL? [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/90/how-fix-vlc-is-unable-open-mrl.png)

![[Решено] RAMDISK_BOOT_INITIALIZATION_FAILED Ошибка BSOD](https://gov-civil-setubal.pt/img/partition-disk/40/solved-ramdisk-boot-initialization-failed-bsod-error-1.jpg)

![Популярный жесткий диск Seagate емкостью 500 ГБ - ST500DM002-1BD142 [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/02/popular-seagate-500gb-hard-drive-st500dm002-1bd142.jpg)

![Панель задач заморожена в Windows 10? Вот как это исправить! [Советы по MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/82/is-taskbar-frozen-windows-10.jpg)