Что такое DNS-атака? Как это предотвратить? Ответы здесь!

Cto Takoe Dns Ataka Kak Eto Predotvratit Otvety Zdes

В последнее время все больше и больше злоумышленников используют уязвимости DNS для захвата ценных данных и информации. В этом руководстве от Веб-сайт МиниИнструмента , мы покажем вам все тонкости DNS-атак и предоставим вам некоторые приемы и советы по их смягчению. Перейдем к теме прямо сейчас!

Что такое DNS-атака?

DNS, сокращение от Domain Name System, является одной из основ Интернета. Он работает в фоновом режиме, сопоставляя имена веб-сайтов, которые вы вводите в строку поиска, с соответствующими IP-адресами. Вы можете рассматривать его как телефонную книгу Интернета. Другими словами, DNS переводит доменные имена в IP-адреса, чтобы веб-браузеры могли загружать интернет-ресурсы.

Однако в системе доменных имен есть некоторые уязвимости, которые могут быть обнаружены атаками. Как только они воспользуются этими дырами в безопасности, произойдет DNS-атака. После этого злоумышленники могут получить удаленный доступ к целевому серверу, украсть данные, заставить вас посетить мошеннические сайты, предложить вредоносный контент, распространять мошенничество или вредоносное ПО, выполнять распределенные атаки типа «отказ в обслуживании», украсть ваше доменное имя и так далее.

Типы DNS-атак

Обычно злоумышленники пытаются использовать и перехватывать законную связь между серверами и клиентами. Кроме того, они могут использовать украденную информацию для входа на ваш DNS-сервер или перенаправления ваших DNS-записей.

Как упоминалось выше, DNS-атаки настолько опасны, что вы должны относиться к ним серьезно. Прежде чем принимать какие-либо решения, давайте углубимся в шесть основных типов атак DNS: атака с усилением DNS, атака с переполнением DNS, атака с туннелированием DNS, атака с DNS NXDOMIAN, атака с отравлением DNS и атака с повторной привязкой DNS.

Атака с усилением DNS

Атаки с усилением DNS могут выполнять распределенный отказ в обслуживании (DDoS) на целевом сервере. Обычно злоумышленники используют общедоступный DNS-сервер, чтобы залить цель трафиком ответа DNS, и они отправляют запрос поиска DNS на открытый сервер с поддельным исходным адресом, который является целевым адресом. Как только DNS-сервер отправит ответ DNS-записи, он будет отправлен новой цели, контролируемой злоумышленником.

И DDoS-атаки, и Dos-атаки могут угрожать безопасности нашего Интернета и системы. Знаете ли вы, чем они отличаются в интернет-соединении, скорости атаки, простоте обнаружения и других аспектах? Смотрите это руководство - DDoS против DoS | В чем разница и как их предотвратить .

Атака DNS-флудом

Этот тип DNS-атаки может использовать протокол DNS для выполнения UDP (протокол пользовательских дейтаграмм) наводнение. Он направлен на то, чтобы сделать сервер недоступным для реального трафика, затопляя ресурсы целевых серверов.

DNS-серверы цели будут отвечать на все запросы, потому что они кажутся действительными. Затем злоумышленники будут отправлять массовые запросы на DNS-сервер, что приводит к большому потреблению сетевых ресурсов. В результате, даже если этому атакованному DNS-серверу необходимо отвечать на законные DNS-запросы, доступ в Интернет также будет замедляться.

Почему у вас медленный интернет без причины? Как с этим справиться? См. это руководство для получения дополнительных решений - Почему у меня такой медленный интернет? Вот некоторые причины и исправления .

DNS-туннелирование атаки

Атака с туннелированием DNS не является прямой атакой на DNS. Обычные или законные запросы содержат только необходимую информацию для связи между сервером и клиентом. Однако атака с туннелированием DNS позволяет заразить вашу систему и установить туннель. Более того, этот туннель может украсть дополнительные данные и обойти большинство брандмауэров, фильтров или программного обеспечения для захвата пакетов.

DNS-атака NXDOMAIN

Вкратце, атака DNS NXDOMAIN — это вариант DDoS. Он отправляет большой объем недействительных или несуществующих запросов, чтобы перегрузить целевой DNS-сервер. Это действие быстро засорит кеш DNS-сервера, а затем помешает вам посетить законный сайт.

Что делать, если вы не можете получить доступ к каким-либо веб-сайтам через Интернет? После устранения неполадок с сетью с помощью встроенных инструментов Windows вы можете получить сообщение об ошибке, в котором говорится, что DNS-сервер не отвечает. Не волнуйся! В этом посте есть несколько решений - Как исправить проблему «DNS-сервер не отвечает» в Windows 10 .

Атака отравления DNS

Атака с отравлением DNS, также известная как атака с отравлением кеша DNS или атака с подделкой DNS, относится к злоумышленникам, уничтожающим DNS-сервер путем замены законного IP-адреса в кеше сервера поддельным адресом. Он искажает ответы, хранящиеся в кеше, поэтому последующий запрос от других клиентов получит поддельный ответ, а трафик будет перенаправлен на вредоносные веб-сайты, которые нужны злоумышленникам.

Атака перепривязки DNS

Атака с повторной привязкой DNS позволяет злоумышленникам обойти политику одного и того же происхождения веб-браузера и выполнять запросы из одного домена в другой. Атака начинается с веб-страницы, которая выполняет вредоносный скрипт на стороне клиента в браузере. Этот тип атаки DNS настолько опасен, потому что злоумышленники могут получить контроль над всей вашей домашней сетью.

Предотвращение DNS-атак

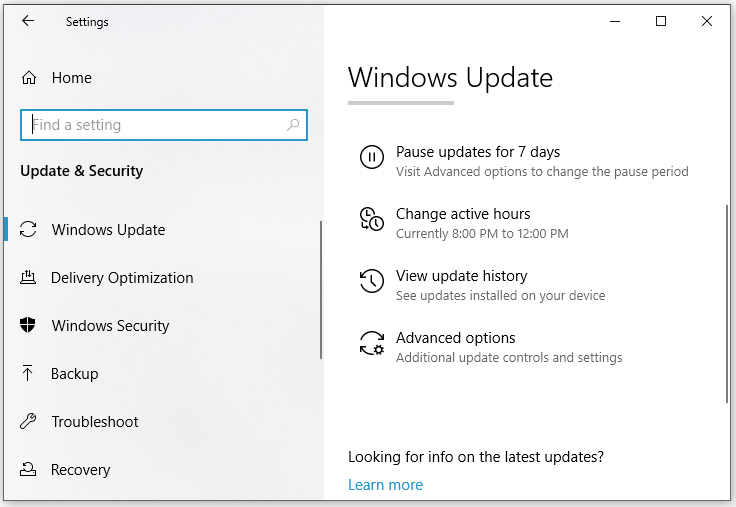

Вы должны усилить безопасность DNS, чтобы злоумышленники не могли изменять резолверы, передавать зоны DNS и многое другое. Хотя злоумышленники могут искать уязвимости в вашем DNS и атаковать их, все же есть некоторые средства для смягчения их атак.

Держите распознаватель в секрете : убедитесь, что ваш резолвер доступен только для пользователей вашей сети, чтобы предотвратить подмену кеша злоумышленниками.

Постоянный мониторинг сетевого трафика и данных : отслеживание и запись исходящих и входящих запросов может предоставить вам более тщательный криминалистический анализ. Кроме того, необходимо отслеживать журналы, создаваемые системами предотвращения вторжений, межсетевыми экранами и решениями SIEM.

Положитесь на некоторых поставщиков защиты от DNS-атак : профессиональное программное обеспечение для предотвращения DNS-атак, такое как Cloudflare, Akamai или Incapsula, поможет вам, когда вы страдаете от DNS-атак.

Используйте многофакторную аутентификацию : выполнить MFA для всех учетных записей, доступных для инфраструктуры DNS. Если злоумышленники получат некоторую информацию о вашей учетной записи администратора, второй фактор аутентификации, такой как одноразовый пароль через телефон или адрес электронной почты, сделает ваш DNS безопасным, и у вас будет больше времени для спасения вашей учетной записи.

Скрыть версию BIND : BIND — это DNS-сервер, который обычно используется многими организациями. Вам лучше установить для версии BIND значение Forbidden, потому что злоумышленники могут легко получить версию вашего DNS-сервера с помощью удаленного запроса.

Настройте свой DNS против отравления кеша : вы можете добавить вариативность исходящим запросам, чтобы защитить свою организацию от отравления кеша.

Внедрить DNSSEC : Расширения безопасности системы доменных имен предлагают вам дополнительный уровень безопасности с помощью цифровых подписей, основанных на криптографии с открытым ключом.

Предложение: сделайте резервную копию вашей системы с помощью MiniTool ShadowMaker

Все типы DNS-атак могут привести к замедлению работы Интернета, отключению сервера или системным сбоям. Слишком поздно принимать меры, когда происходит страдание. Поэтому вам лучше принять некоторые превентивные меры, прежде чем ваша система будет взломана злоумышленниками.

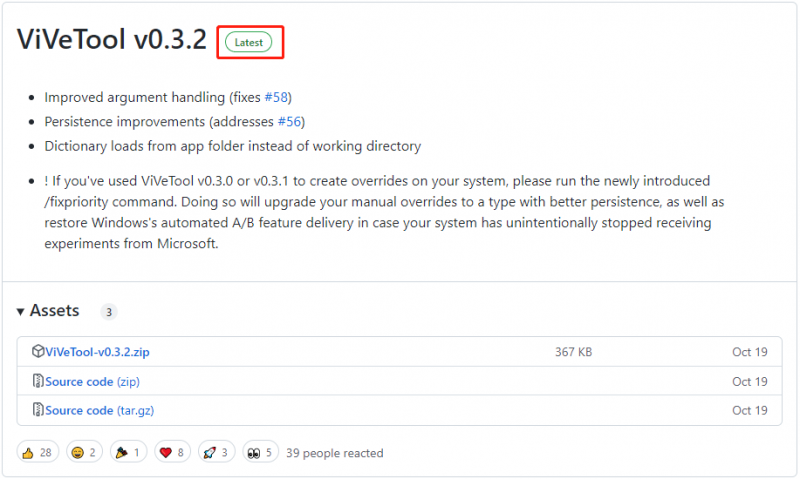

В этом случае необходимо заранее создать резервную копию вашей системы с помощью сторонних инструментов резервного копирования. Здесь мы настоятельно рекомендуем кусок надежное и профессиональное программное обеспечение для резервного копирования - MiniTool ShadowMaker для вас. Этот удобный инструмент известен тем, что предоставляет вам универсальные решения для защиты данных и аварийного восстановления для ПК с Windows. Он совместим с Windows 11/10/8/7, а также поддерживает Windows Server 2022/2019/2016/2012/2018.

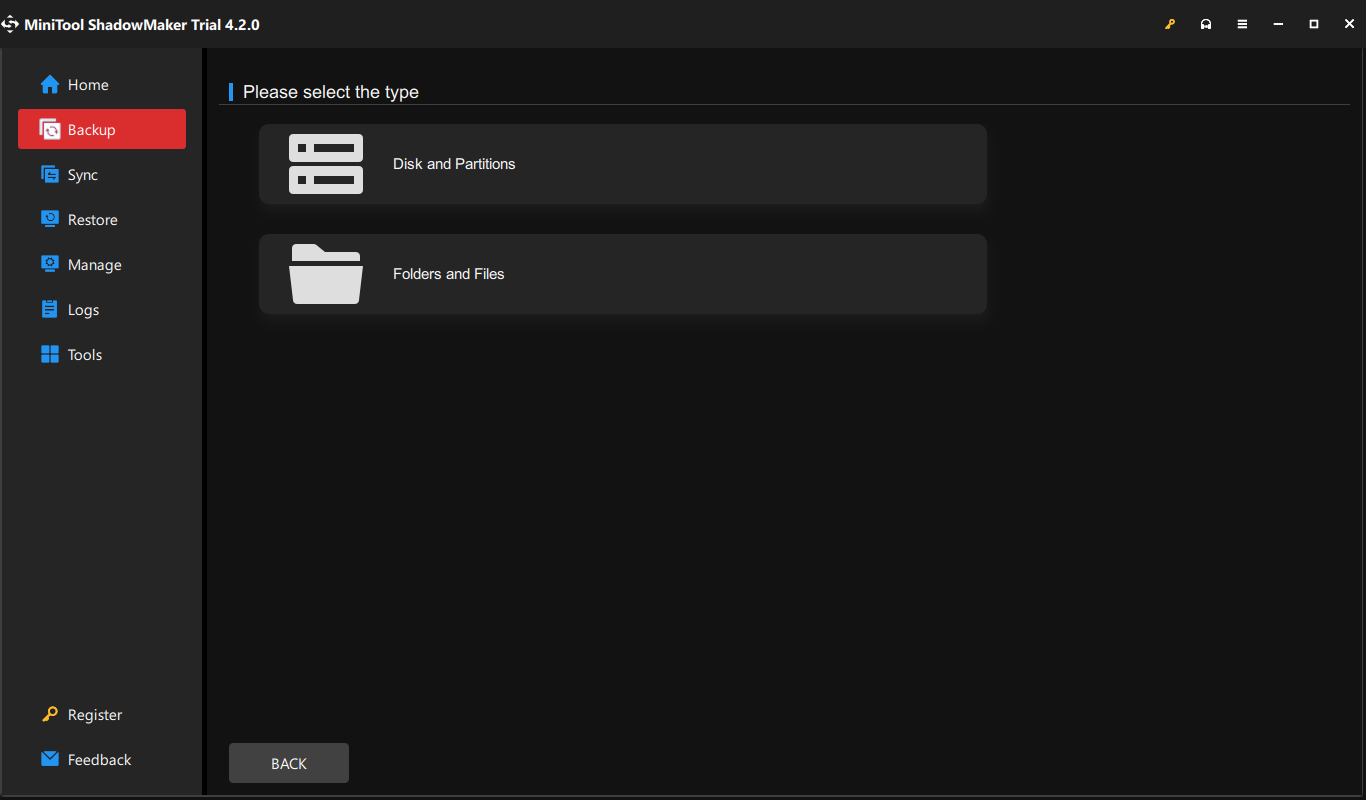

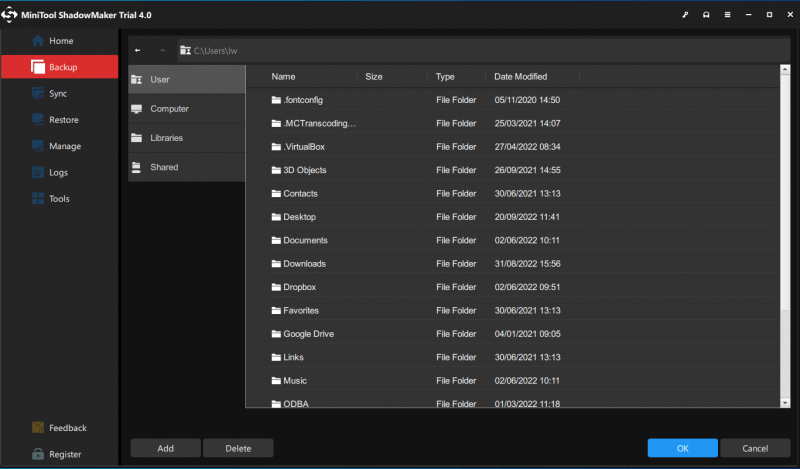

Если вам нужно сделать резервную копию файлов, папок, разделов, систем и даже всего диска на вашем ПК с Windows, MiniTool ShadowMaker — хороший вариант для вас. Теперь выполните следующие шаги, чтобы запустить резервное копирование системы одним щелчком мыши.

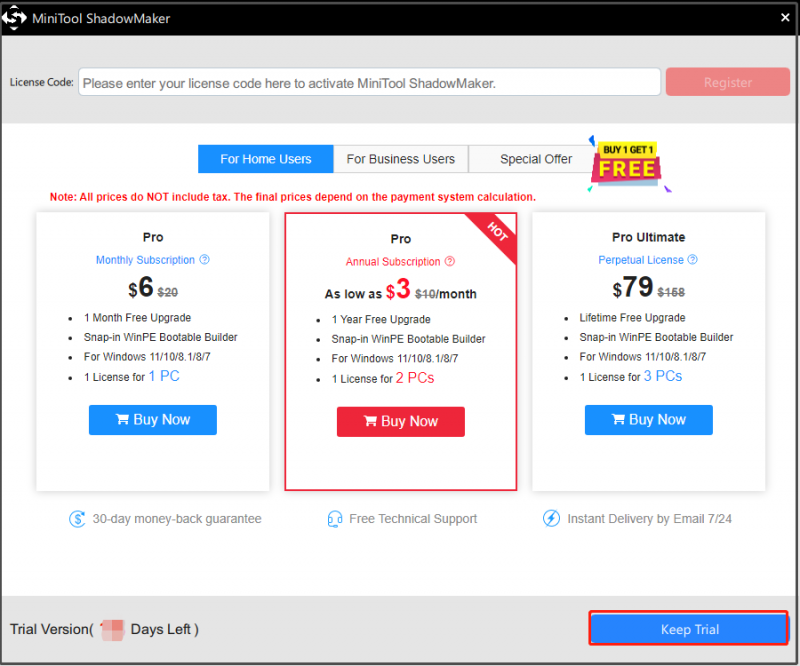

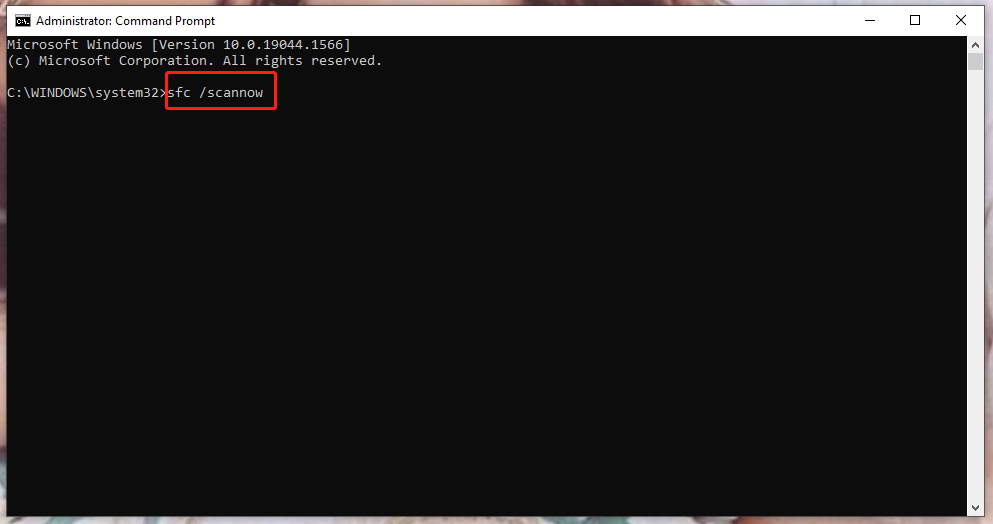

Шаг 1. Загрузите и установите MiniTool ShadowMaker.

Шаг 2. Запустите его и нажмите Продолжить пробную версию чтобы начать пробную версию бесплатно.

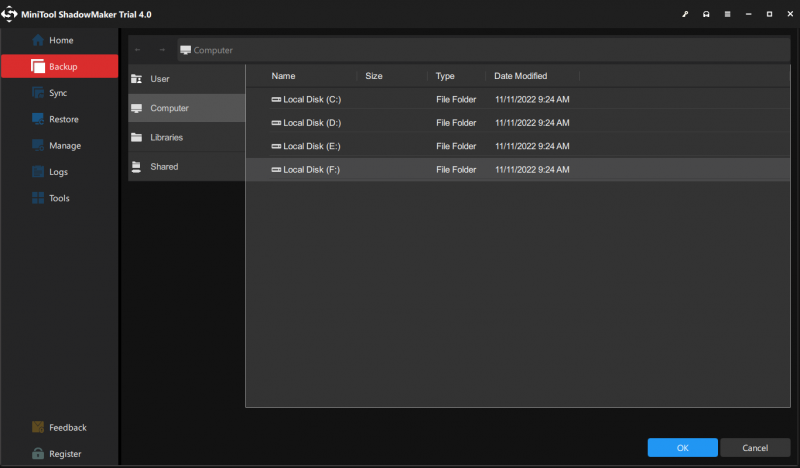

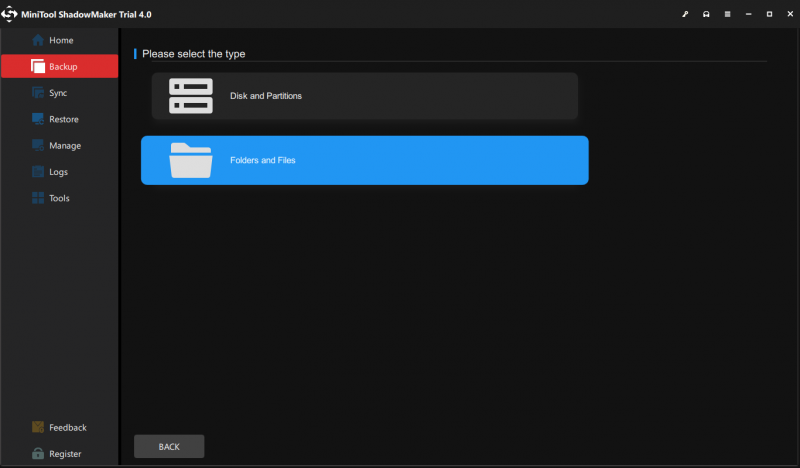

Шаг 3. Перейдите в Резервное копирование странице, и вы можете выбрать источник резервного копирования в ИСТОЧНИК и выберите путь хранения в НАЗНАЧЕНИЯ . Поскольку MiniTool ShadowMaker по умолчанию настроен на резервное копирование вашей системы, вам нужно только выбрать путь назначения для файла образа резервной копии, щелкнув НАЗНАЧЕНИЯ на этом шаге.

Шаг 4. Сделав свой выбор, вы можете либо нажать Резервное копирование сейчас чтобы запустить задачу резервного копирования в данный момент или отложить задачу, нажав Резервное копирование позже . Если вы выберете последнее, ваша задача останется в Управлять страница.

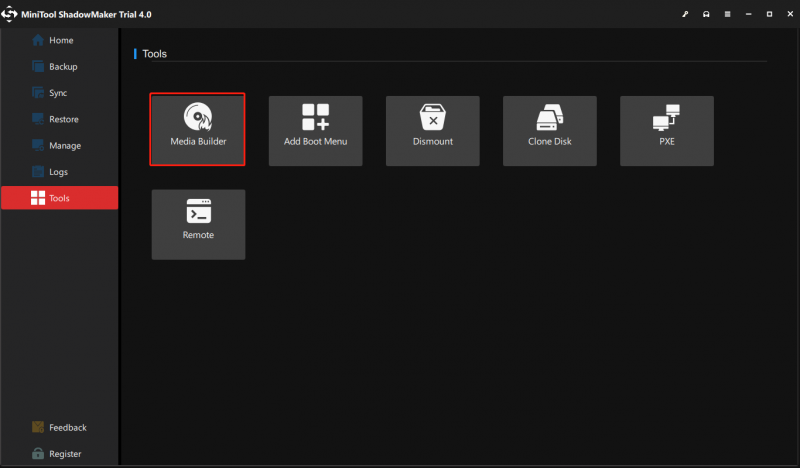

Имея под рукой образ резервной копии системы, вы можете восстановить свою систему до ее нормального состояния, даже если ваш компьютер выйдет из строя или даже не загрузится. После завершения процесса резервного копирования перейдите к Инструменты страница > Медиастроитель к создать загрузочный USB-накопитель/DVD/CD и используйте этот загрузочный носитель для загрузки компьютера для восстановления системы.

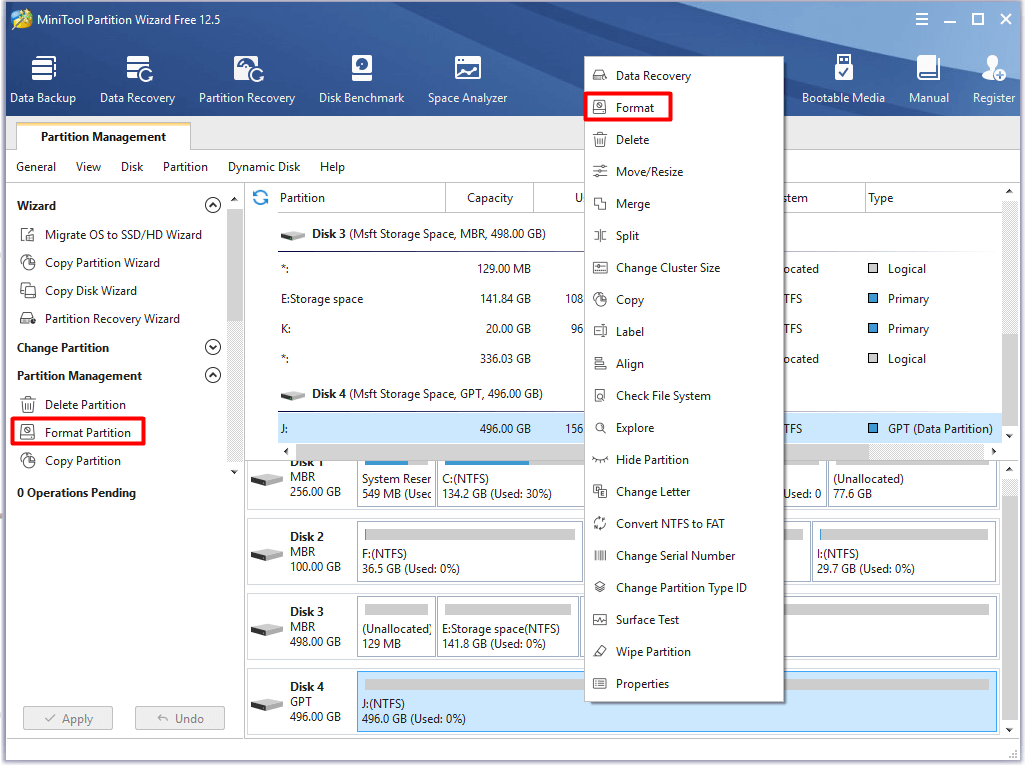

Если вы хотите резервное копирование ценных файлов на вашем ПК шаги также довольно просты. Просто иди к Резервное копирование > ИСТОЧНИК > Папки и файлы чтобы выбрать источник резервного копирования и нажмите НАЗНАЧЕНИЯ чтобы выбрать место для резервного копирования. Наконец, нажмите Резервное копирование сейчас для немедленного запуска задачи.

Кроме того, MiniTool ShadowMaker может похвастаться другими мощными функциями, такими как синхронизация файлов, клонирование диска и автоматическое резервное копирование. Не стесняйтесь загрузить его, чтобы начать свое путешествие по защите данных прямо сейчас!

Подведение итогов

DNS необходим для современного Интернета. Это позволяет вам получать доступ к веб-сайтам и обмениваться электронной почтой через доменные имена вместо длинной цепочки чисел. Кибератаки, такие как DNS-атаки, могут привести к потере данных или конфиденциальности и даже вывести из строя ваш компьютер. Установив приоритет безопасности данных и системы и заранее создав их резервную копию с помощью MiniTool ShadowMaker, вы сможете максимально уменьшить свои потери.

У вас все еще есть какие-либо вопросы об атаках DNS или MiniTool ShadowMaker? Вы должны знать, как бороться с DNS-атаками и как спасти свои данные с помощью MiniTool ShadowMaker прямо сейчас. Мы рады получить ваши идеи и предложения. При необходимости свяжитесь с нами через [электронная почта защищена] , и мы ответим вам как можно скорее.

Часто задаваемые вопросы об атаках DNS

Что такое DNS-атака?DNS-атака — это своего рода кибератака, нацеленная на доступность или стабильность сетевой службы DNS. Злоумышленники пытаются скомпрометировать DNS сети или использовать присущие ей атрибуты для проведения более широкой атаки, например, системных сбоев.

Что является примером DNS-атаки?В 2016 году компания Dyn, занимающаяся управлением производительностью в Интернете, подверглась серьезной DNS-атаке. Эта атака негативно влияет на большое количество интернета в США и Европе. Источник состоит из устройств, которые в значительной степени зависят от Интернета, таких как камеры с интернет-протоколом, принтеры и цифровые видеомагнитофоны.

Каковы некоторые распространенные DNS-атаки?Существует шесть распространенных DNS-атак: атака с усилением DNS, атака с переполнением DNS, атака с туннелированием DNS, атака с DNS NXDOMIAN, атака с отравлением DNS и атака с перепривязкой DNS.

Является ли DDoS DNS-атакой?Атака с усилением DNS, одна из основных атак DNS, относится к атаке распределенного отказа в обслуживании. Злоумышленники используют уязвимости в системе DNS, чтобы превратить небольшие запросы в гораздо более крупные предварительные загрузки. Их цель — испортить ваши серверы, чтобы они делали то, что хотят.

![Какая скорость процессора для ноутбука и настольного ПК должна быть хорошей? [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/05/what-is-good-processor-speed.png)

![7 Решения: ваш компьютер не запускается правильно Ошибка в Windows 10 [Советы по MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/34/7-solutions-your-pc-did-not-start-correctly-error-windows-10.jpg)

![Как исправить вызванный объект, отключившийся от клиентов [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/76/how-fix-object-invoked-has-disconnected-from-its-clients.jpg)

![Код ошибки 21 в диспетчере устройств - как это исправить [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/83/error-code-21-device-manager-how-fix-it.png)

![Исправить Discord не загружается | Загрузить Discord для ПК / Mac / телефона [Новости MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/38/fix-discord-won-t-download-download-discord.png)